Aktuelles, Branche - geschrieben von dp am Mittwoch, Januar 5, 2022 15:43 - noch keine Kommentare

Zloader: MalSmoke-Hacker ändern Microsofts Dateisignaturen

Sicherheitsforscher von Check Point Research beobachten zunehmende Hacker-Aktivitäten mit Malware Zloader

[datensicherheit.de, 05.01.2022] „Zloader“, ein Banking-Trojaner, ist nach aktuellen Erkenntnissen der Sicherheitsexperten von Check Point Research (CPR), der Forschungsabteilung der Check Point® Software Technologies Ltd., „erneut auf dem Vormarsch“ – sie vermuten demnach, dass Hacker der Gruppe „MalSmoke“ dahinterstecken.

Abbildung: CPR

Aktuelle Hacker-Kampagne zielt auf über 2.100 Opfer in 111 Ländern

Hacker-Gruppe MalSmoke missbrauchte Google-Keyword-Anzeigen, um Malware zu verbreiten

Die Sicherheitsforscher hätten „steigende Aktivitäten der Malware ,Zloader‘“ beobachtet. Das Besondere dabei sei: Diese Schad-Software nutze Microsofts Dateisignaturen aus, um den Anschein von Legitimität zu erwecken. Allerdings sei das digitale Wasserzeichen verändert worden.

2021 sei „ZLoader“ besonders in den Sommermonaten aufgefallen, denn damals hätten die Betreiber hinter dieser Malware, die Gruppe „MalSmoke“, einige Google-Keyword-Anzeigen gekauft, um verschiedene Malware-Stämme zu verbreiten, darunter die berüchtigte „Ryuk“-Ransomware.

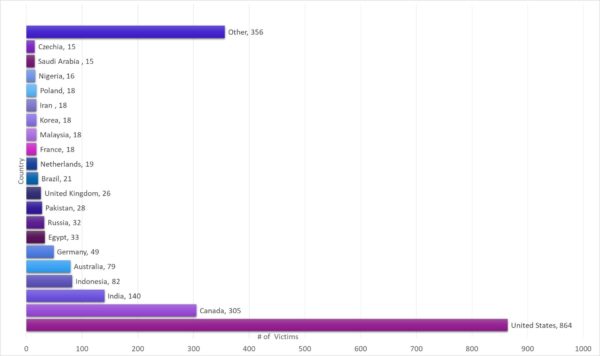

„Im Zuge der aktuellen Kampagne konnten die Sicherheitsexperten von Check Point bisher über 2.100 Opfer in 111 Ländern identifizieren. Deutschland liegt auf dem sechsten Platz.“

Hacker entwickeln Malware-Kampagne weiter, um effektive Gegenwehr zu erschweren

Die Infektionskette lt. CPR:

- Der Angriff beginne mit der Installation eines legitimen Fernverwaltungsprogramms, „das vorgibt, eine ,Java‘-Installation zu sein“.

- Nach dieser Installation habe der Angreifer vollen Zugriff auf das System und sei in der Lage, Dateien hoch- und herunterzuladen und Skripte auszuführen. „Der Angreifer lädt einige Skripte hoch und führt sie aus.“ Diese würden weitere Skripte herunterladen, welche eine „mshta.exe“ mit der Datei „appContast.dll“ als Parameter ausführten.

- Die Datei „appContast.dll“ wirke tatsächlich wie von Microsoft signiert, „obwohl am Ende der Datei weitere Informationen hinzugefügt wurden“.

- Die hinzugefügten Informationen würden die endgültige „ZLoader“-Nutzlast herunterladen und sie ausführen, „wodurch die Benutzeranmeldeinformationen und privaten Informationen der Opfer gestohlen werden“.

Zudem entwickelten die Verantwortlichen diese Malware-Kampagne wöchentlich weiter, um eine effektive Gegenwehr zu erschweren.

Basierend auf der Analyse der Methodik der aktuellen Kampagne, im Vergleich zu bisherigen Malware-Attacken, sei davon auszugehen, dass es sich bei den Köpfen dahinter um die Verantwortlichen von „MalSmoke“ handele.

Erste Hinweise auf neue Hacker-Kampagne im November 2021 entdeckt

„Die Menschen müssen wissen, dass sie der digitalen Signatur einer Datei nicht sofort vertrauen können. Wir haben eine neue ,ZLoader‘-Kampagne gefunden, die Microsofts digitale Signaturprüfung ausnutzt, um sensible Informationen von Nutzern zu stehlen“, warnt Kobi Eisenkraft, Malware-Forscher bei Check Point, in seiner Stellungnahme. Die ersten Hinweise auf diese neue Kampagne seien im November 2021 entdeckt worden.

Eisenkraft führt aus: „Die Angreifer, die wir ,MalSmoke‘ zuordnen, haben es auf den Diebstahl von Benutzeranmeldedaten und privaten Informationen der Opfer abgesehen. Bisher haben wir mehr als 2.000 Opfer in 111 Ländern gezählt, Tendenz steigend. Alles in allem scheinen die Operatoren der ,Zloader‘-Kampagne große Anstrengungen in die Umgehung der Verteidigung zu stecken und aktualisieren ihre Methoden wöchentlich.“

Eisenkraft empfiehlt den Anwendern dringend, „das Microsoft-Update für die strenge Authenticode-Verifizierung zu installieren, da es standardmäßig nicht angewendet wird“. Im Rahmen seiner Verantwortung habr Check Point bereits Microsoft und Atera umgehend über die Ergebnisse der Nachforschungen informiert.

Weitere Informationen zum Thema:

cp<r> CHECK POINT RESEARCH, Golan Cohen, 05.03.2021

Can You Trust a File’s Digital Signature? New Zloader Campaign exploits Microsoft’s Signature Verification putting users at risk

Aktuelles, Experten - März 29, 2025 0:44 - noch keine Kommentare

Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

weitere Beiträge in Experten

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

- World Backup Day 2025: Regelmäßige Datensicherung laut BSI unverzichtbar

- Koalitionspläne zum Datenschutz: Nachteile für regionale Wirtschaft und Menschen vor Ort befürchtet

- Identify Me: BKA reports further search success

Aktuelles, Branche - März 30, 2025 18:02 - noch keine Kommentare

World Backup Day 2025 als Anlass für Überlegungen zu einer resilienten Datenschutzstrategie

weitere Beiträge in Branche

- ICS/OT Cybersecurity Budget Report 2025: Über 50 Prozent der Befragten fühlen sich bedroht

- Threat to water supply from cyber attacks still underestimated

- Bedrohung der Wasserversorgung durch Cyber-Angriffe noch immer unterschätzt

- Medusa: Ransomware-as-a-Service seit 2021 aktiv – aktuell mit verstärkter Aktivität

- Cyber-Bedrohungen: G DATA warnt vor mangelndem Risikobewusstsein – insbesondere der KMU

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren