Aktuelles, Branche - geschrieben von dp am Freitag, August 5, 2022 0:30 - noch keine Kommentare

Smishing: Menschen anfälliger für mobile Nachrichtenformate als für Phishing-Mails

Smishing per Mobilfunk schnell wachsendes Pendant zum Phishing per E-Mail

[datensicherheit.de, 05.08.2022] Dermot Harnett und W. Stuart Jones, IT-Sicherheitsexperten bei Proofpoint, haben nach eigenen Angaben die Parallelen und Unterschiede zwischen sogenanntem Phishing und Smishing näher untersucht: Der Diebstahl von Anmeldedaten per E-Mail, also Phishing, sei nach wie vor die häufigste Form der Cyber-Kriminalität. Allerdings sei das Smishing ein schnell wachsendes Pendant zum E-Mail-Phishing – es nutze SMS, MMS, RCS und andere Nachrichtenarten, um Anmeldedaten zu erbeuten. In den USA beispielsweise hätten sich die Smishing-Raten im letzten Jahr, 2021, fast verdoppelt, und dieser Trend werde sich in diesem Jahr, 2022, fortsetzen. Die beiden Proofpoint-Experten gehen demnach in ihrer aktuellen Stellungnahme davon aus, dass die Erfolgsquote von Smishing-Angriffen insgesamt wesentlich höher ist als die von E-Mail-Phishing – obwohl das Volumen der E-Mail-Angriffe nach wie vor um ein Vielfaches höher sei.

Smishing-Kits ähnlich wie Phishing-Kits im DarkWeb zu kaufen

Eine moderne E-Mail-Phishing-Kampagne sei nicht schwierig zu realisieren: Es reiche eine Person mit einem Computer und Zugang zu gängigen „Cloud“-Diensten. Bei einer Smishing-Operation ergebe sich hingegen ein anderes Bild. Während Smishing-Kits ähnlich wie Phishing-Kits im DarkWeb zum Kauf angeboten würden, erfordere der Zugriff auf und der Missbrauch von Mobilfunknetzen etwas mehr Investitionen.

Im Gegensatz zum Internet handele es sich bei Mobilfunknetzen um geschlossene Systeme. Dies mache es schwieriger, anonym Nachrichten zu erstellen und über das Netz zu versenden. Um eine bösartige Mobilfunknachricht zu versenden, müsse sich ein Smishing-Angreifer zunächst Zugang zum Netz verschaffen, „was ausgeklügelte Exploits oder spezielle Hardware erfordert“.

„SIM-Bank“-Hardware sei in letzter Zeit im Preis gesunken, aber die Geräte könnten immer noch Hunderte oder sogar Tausende Euro kosten – „je nachdem, wie viele SIM-Karten unterstützt werden und wie viele gleichzeitige mobile Verbindungen sie aufbauen können“. Auch die aktiven SIM-Karten zur Verwendung in ihrer SIM-Bank müssten die Kriminellen bezahlen. Sobald Mobilfunk-Netzbetreiber bösartige Nummern identifizieren und sperren, benötigten die Kriminellen neue SIM-Karten, was weitere Kosten verursache.

Physische Beschaffenheit der Mobilfunknetze erhöht Entdeckungsrisiko für Smishing-Kriminelle

Die physische Beschaffenheit von Mobilfunknetzen erhöhe auch das Entdeckungsrisiko für Smishing-Kriminelle. So sei in einem konkreten Fall in Großbritannien der Täter in einem Hotelzimmer verhaftet worden. Dies sei nicht ungewöhnlich – Netzbetreiber könnten mit Hilfe von Mobilfunkmasten den Ursprungsort krimineller Aktivitäten feststellen. Smishing-Angreifer müssten daher sehr mobil sein und häufig den Standort wechseln, um nicht erwischt zu werden.

„Obwohl wichtige strukturelle Unterschiede zwischen Smishing und Phishing bestehen, weisen diese Angriffe beim Einsatz von ,Social Engineering‘ viele Gemeinsamkeiten auf.“ Im Grunde beruhten beide Ansätze auf Lockmitteln, welche die menschliche Psychologie auszunutzen versuchten: „Sie nutzen die Verlustängste potenzieller Opfer ebenso wie vermeintlich dringliche Anliegen oder autoritäres Auftreten, um die Opfer zu einer Aktion zu bewegen.“

Aufgrund der Unterschiede zwischen E-Mail- und Mobile-Messaging-Formaten seien Smishing-Nachrichten kürzer und weniger aufwändig als viele E-Mail-Köder. „Wenn die Ausführung im Detail auch variieren mag, bleibt allerdings das Druckmittel eines verpassten Pakets oder einer Aufforderung des Chefs dasselbe.“

Smishing und herkömmliches Phishing zeigen Ähnlichkeiten bei der Ansprache potenzieller Opfer

Smishing und herkömmliches Phishing zeigten auch Ähnlichkeiten in der Art und Weise, potenzielle Opfer anzusprechen. „Zusätzlich zu den Massenmails verwenden beide gleichsam spezifischere ,Spear Phishing/Smishing‘-Techniken. Bei diesen Angriffen nutzen Cyber-Kriminelle detaillierte Nachforschungen, um ihre Nachrichten zu personalisieren, und zielen dabei oft auf höherrangige Personen innerhalb einer Organisation ab.“

Mobiltelefonnummern könnten leicht mit einer Reihe von persönlichen Informationen verknüpft werden, „was sie zu einer wirkungsvollen Quelle für Spear-Smishing-Angriffe macht“.

Wie bei der Opferansprache bestünden auch ähnliche saisonale Kampagnenmuster bei Phishing und Smishing: „Die Sommermonate sind in der Regel ruhiger, und über die Feiertage im Winter ruhen die Aktivitäten oft vollständig.“

Abb.: proofpoint

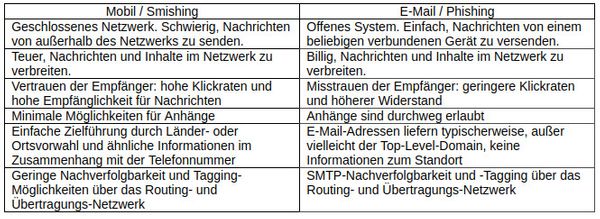

proofpoint: Wesentliche Unterschiede Smishing vs. Phishing

Größere Anfälligkeit für Smishing-Angriffe

Für viele E-Mail-Nutzer sei es zur Normalität geworden, Spam und andere Arten gefährlicher Nachrichten zu ignorieren. „Da die mobile Nachrichtenübermittlung noch vergleichsweise jung ist, haben viele Menschen immer noch ein hohes Maß an Vertrauen in die Sicherheit der mobilen Kommunikation.“

Einer der wichtigsten Unterschiede zwischen Smishing und Phishing liege also in der größeren Anfälligkeit für Smishing-Angriffe. Die Klickraten auf URLs in mobilen Nachrichten seien bis zu achtmal höher als bei E-Mails. „Diese Empfänglichkeit besteht auch in Märkten, in denen Dienste wie ,WhatsApp‘ und ,Messenger‘ die SMS als dominierendes Mittel der mobilen Textkommunikation abgelöst haben.“ Menschen erwarteten von Organisationen und Unternehmen, dass sie wichtige Nachrichten per SMS (oder „Whatsapp“ etc.) schickten und reagierten schnell, wenn sie solche Nachrichten erhalten.

Die stärkere Nutzung von Links gegenüber Anhängen sei ein weiteres wichtiges Unterscheidungsmerkmal. „Mobilnachrichten sind kein effektiver Weg, um bösartige Anhänge zu versenden, da viele Geräte das Side-Loading beschränken und Messaging-Dienste die Größe von Anhängen begrenzen.“ Stattdessen würden bei den meisten mobilen Angriffen eingebettete Links verwendet – selbst bei der Verbreitung von Malware wie „FluBot“, welche sich im vergangenen Jahr, 2021, in Großbritannien und Europa ausgebreitet habe. Bei E-Mail-Angriffen hingegen enthielten immer noch etwa 20 bis 30 Prozent der bösartigen Nachrichten Malware-Anhänge.

Erfolgsquote bei Smishing-Angriffen wesentlich höher als beim E-Mail-Phishing

Persönliche Telefonnummern gäben auch Standortinformationen in Form einer Ortsvorwahl preis. Dies könne Möglichkeiten zur standort- und sprachbasierten Anpassung bieten, „die bei einer E-Mail-Adresse nicht gegeben sind“. Ebenso hätten Endnutzer nur begrenzte Möglichkeiten zu sehen, wie die SMS-Nachricht weitergeleitet wurde, „da sie nur die Nummer sehen, von der sie scheinbar gesendet wurde“. Während sowohl Mobilfunknummern als auch E-Mail-Adressen maskiert werden könnten, enthielten E-Mail-Kopfzeilen (Header) viel detailliertere Informationen darüber, wie eine Nachricht an die Empfänger weitergeleitet wurde, „und ermöglichen es ihnen eher, eine bösartige Nachricht zu erkennen“.

„Als Schnittstelle zwischen privatem und beruflichem Leben sind Mobiltelefone ein wertvolles Ziel für Cyber-Kriminelle“, betonen die beiden Proofpoint-Experten in ihrem Fazit. Ein einziges Gerät könne Daten enthalten, „die Zugang zu privaten und geschäftlichen Konten, sensiblen persönlichen Informationen und vertraulichen Geschäftsdokumenten ermöglichen“. Smishing-Aktivitäten gingen mit Zeichenbegrenzungen, Standortbeschränkungen und erhöhten Kosten einher, aber die Lehren aus dem E-Mail-Phishing würden Cyber-Kriminellen helfen, ihre Gewinne aus Smishing-Kampagnen zu maximieren. „Insgesamt scheint die Erfolgsquote bei Smishing-Angriffen wesentlich höher als beim E-Mail-Phishing, obwohl das Volumen der E-Mail-Angriffe nach wie vor um ein Vielfaches größer ist.“

Vor diesem Hintergrund sei es von entscheidender Bedeutung, dass „Security Awareness“-Trainings das Smishing analog zu seinem Gefahrenpotenzial behandele, zumal das allgemeine Misstrauen gegenüber Mobilnachrichten noch nicht das erforderliche Niveau erreicht habe.

Weitere Informationen zum Thema:

proofpoint

What Is Security Awareness Training?

Aktuelles, Experten, Studien - Apr. 1, 2025 13:23 - noch keine Kommentare

14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

weitere Beiträge in Experten

- Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

- World Backup Day 2025: Regelmäßige Datensicherung laut BSI unverzichtbar

Aktuelles, Branche, Studien - Apr. 1, 2025 13:39 - noch keine Kommentare

Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

weitere Beiträge in Branche

- Cyberresilienz: Empfehlungen für die Entscheiderebene

- PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

- World Backup Day 2025 als Anlass für Überlegungen zu einer resilienten Datenschutzstrategie

- ICS/OT Cybersecurity Budget Report 2025: Über 50 Prozent der Befragten fühlen sich bedroht

- Threat to water supply from cyber attacks still underestimated

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren