Aktuelles, Branche - geschrieben von dp am Freitag, September 25, 2020 21:50 - noch keine Kommentare

Payroll Diversion: Betrüger leiten immer mehr Gehaltszahlungen um

proofpoint-Untersuchung legt perfide Tricks Cyber-Krimineller zur Payroll Diversion offen

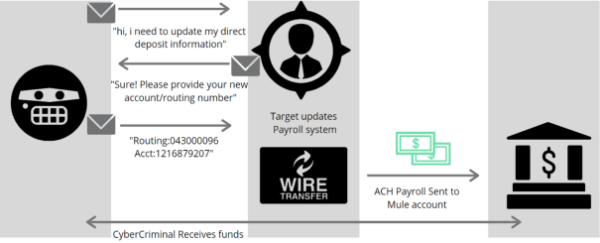

[datensicherheit.de, 25.09.2020] proofpoint sieht nach eigenen Angaben „einen dramatischen Anstieg im Bereich des sogenannten Payroll-Diversion-Betrugs“: Allein die bei der US-Bundespolizei gemeldeten Fälle seien zwischen Januar 2018 und Juni 2019 um 815 Prozent angestiegen. Bei dieser Betrugsform handele es sich um eine Form von Business eMail Compromise (BEC). Im Rahmen dieser Betrugsform versuchten Cyber-Kriminelle mit Hilfe ausgeklügelter Social-Engineering-Techniken Gehaltszahlungen von Unternehmen auf die Konten der Betrüger umzuleiten. Allein proofpoint blockiere täglich 35.000 derartige Cyber-Angriffe und verhindere so jeden Tag Schäden in Höhe von 2,2 Millionen US-Dollar.

Abbildung: proofpoint

proofpoint: Täglich Schäden in Höhe von 2,2 Millionen US-Dollar verhindern…

Payroll Diversion als Teil von Business eMail Compromise

BEC sei die teuerste Angriffsmethode im Bereich Cyber-Kriminalität. Eine Unterform dieses Betrugs steche jedoch bei den Zuwachsraten besonders hervor: Beim „Payroll Diversion“-Betrug habe die US-Bundespolizeibehörde FBI allein von Januar 2018 bis Juni 2019 eine Steigerung um ganze 815 Prozentpunkte beobachten – für proofpoint Anlass genug, sich dieser Betrugsform in seinem aktuellen Blog zu widmen.

„Payroll Diversion“-Betrug als Sonderform von BEC nutze ebenfalls Vorgehensweisen, die auch bei anderen Formen von BEC-Angriffen von Cyber-Kriminellen angewandt würden. Täuschung und „Social Engineering“ seien auch hierbei die Mittel der Wahl, um potenzielle Opfer davon zu überzeugen, den Angreifern Geld zu transferieren.

Payroll Diversion leitet Lohn- und Gehaltszahlungen auf Konten der Betrüger um

Im Falle dieser Sonderform zielten die Angreifer speziell auf den Lohn- und Gehaltsabrechnungsprozess eines Unternehmens oder einer Organisation ab und versuchten, legitime Lohn- und Gehaltszahlungen auf ihre eigenen Konten umzuleiten. Dies unterscheide sich insofern von anderen BEC-Betrugsformen wie dem Geschenkkarten-Betrug, „als der Mitarbeiter, für den sich die Kriminellen ausgeben, in der Regel kein VIP des Unternehmens ist“.

Betrugsversuche, bei denen es die Angreifer auf die Umleitung von Gehaltszahlungen abgesehen hätten, seien zwangsläufig sehr zielgerichtet. Um erfolgreich zu sein, müssten diese Betrüger den passenden Angestellten in der Lohnbuchhaltung korrekt identifizieren, um die nötigen Änderungen der Kontoverbindung des imitierten Mitarbeiters vornehmen zu lassen.

Angreifer müssen für Payroll Diversion viel Zeit und Energie investieren

Diese Art von Betrug beruhe in hohem Maße auf der Sammlung von Informationen. Ein erfolgreicher BEC-Angriff zur Abzweigung von Gehaltszahlungen setze nicht nur voraus, „dass die Angreifer das richtige Ziel für ihren Angriff identifizieren, sondern sie müssen auch glaubwürdig unter Beweis stellen, dass sie mit dem Prozess der Gehaltsabrechnung vertraut sind“.

Beides erfordere, dass die Angreifer viel Zeit und Energie investierten, „um an die nötigen Informationen zu gelangen, bevor sie ihren Angriff starten“. Leider könnten diese Art von Informationen häufig mittels öffentlich zugänglicher Quellen wie Unternehmenswebsite oder alternativ über LinkedIn, XING oder teilweise auch andere Soziale Netzwerke gesammelt werden.

E-Mail als Dreh- und Angelpunkt von Betrug per Payroll Diversion

Dreh- und Angelpunkt von Betrug per „Payroll Diversion“ sei wie bei anderen Betrugsformen des BEC vor allem die E-Mail als Kommunikationskanal: „Indem hier die Identität des betreffenden Mitarbeiters (des Gehaltsempfängers) imitiert wird, um die Finanzabteilung zu täuschen, können sich die Cyber-Kriminellen bedeckt halten“.

Je nach Raffinesse der Täter könne es auch vorkommen, „dass diese auch auf sekundäre Finanzkontrollen der Unternehmen vorbereitet sind und entsprechende Ausreden parat haben, um eine Verifizierung der Kontoänderung durch den entsprechenden Mitarbeiter zu umgehen“.

Payroll Diversion: Betrüger neigen dazu, Angriffe meist in der zweiten oder vierten Woche eines Monats zu verüben

Sobald die Kontoänderung aus Sicht des Angreifers erfolgreich vollzogen worden sei, könne es jedoch bis zu zwei Wochen dauern, bis die Änderungen wirksam würden. Angesichts dieser möglichen Verzögerung von zwei Wochen verwundere es nicht, dass die Cyber-Kriminellen hinter „Payroll Diversion“-Betrug dazu neigten, ihre Angriffe meist in der zweiten oder vierten Woche eines Monats zu verüben.

Zum besseren Schutz gegen diese Art von Betrug sei es entscheidend, „dass die eingesetzten Sicherheitslösungen in der Lage sind, nicht nur eine begrenzte Liste von Führungskräften vor betrügerischen E-Mails zu schützen“. Vielmehr müssten die Security-Lösungen auch alle anderen Mitarbeiter mit einschließen und sie vor einem Missbrauch ihrer Identität sowie vor gefährlichen E-Mails schützen.

Weitere Informationen zum Thema:

proofpoint, 24.09.2020

Understanding BEC Scams: Payroll Diversion

datensicherheit.de, 20.02.2020

proofpoint-Untersuchung zu fehlenden DMARC-Einträge bei IATA-Fluggesellschaften

Aktuelles, Experten, Studien - Apr. 1, 2025 13:23 - noch keine Kommentare

14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

weitere Beiträge in Experten

- Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

- World Backup Day 2025: Regelmäßige Datensicherung laut BSI unverzichtbar

Aktuelles, Branche, Studien - Apr. 1, 2025 13:39 - noch keine Kommentare

Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

weitere Beiträge in Branche

- Cyberresilienz: Empfehlungen für die Entscheiderebene

- PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

- World Backup Day 2025 als Anlass für Überlegungen zu einer resilienten Datenschutzstrategie

- ICS/OT Cybersecurity Budget Report 2025: Über 50 Prozent der Befragten fühlen sich bedroht

- Threat to water supply from cyber attacks still underestimated

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren