Aktuelles, Branche, Studien - geschrieben von dp am Montag, März 15, 2021 21:24 - noch keine Kommentare

Microsoft Exchange Server: Gefährdete Server und Patching-Tempo ermittelt

Palo Alto Networks bietet Expanse-Plattform zur Analyse von Angriffsflächen wie aktuell Microsoft Exchange Server an

[datensicherheit.de, 15.03.2021] „Seit dem Bekanntwerden der vier ,Zero Day‘-Schwachstellen in ,Microsoft Exchange Server‘ und der Angriffe, die sie ausnutzen, fragen sich Sicherheitsverantwortliche, wie weitreichend die Auswirkungen sein würden. Wie viele Unternehmen sind durch die Angriffe auf ,Microsoft Exchange Server‘ gefährdet? Wie wahrscheinlich ist es, dass Angreifer die Schwachstellen ausnutzen werden? Wie schnell reagieren die Unternehmen auf die Nachrichten und patchen ,Microsoft Exchange Server‘?“ – Palo Alto Networks geht in einer aktuellen Stellungnahme auf diesen Vorfall ein: Demnach bietet Expanse, kürzlich von Palo Alto Networks übernommen, eine gleichnamige Plattform zur Verwaltung von Angriffsflächen an und hat Telemetrie-Daten gesammelt, um diese Fragen zu beantworten.

Top-10-Staaten mit der größten Anzahl bestätigter öffentlich zugänglicher – also verwundbarer – Exchange Server

Expanse-Plattform hat ermittelt, wie schnell Unternehmen Microsoft Exchange Server patchen

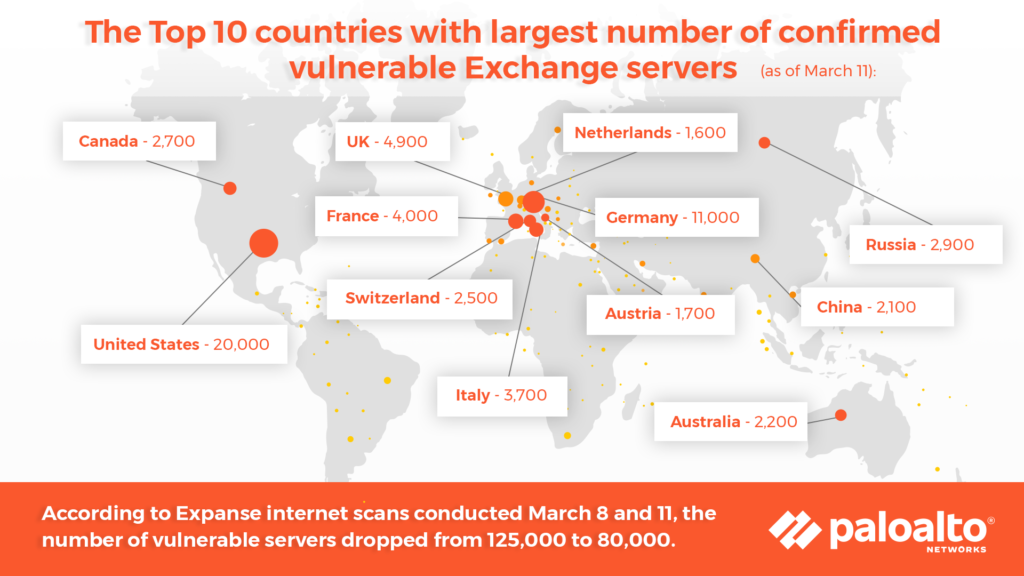

„Expanse“, eine Plattform zur Verwaltung von Angriffsflächen, hat laut Palo Alto Networks Daten gesammelt, um festzustellen, wie schnell Unternehmen „Microsoft Exchange Server“ patchen. Die Anzahl der ungepatchten Server sei von 125.000 am 8. März auf 80.000 am 11. März 2021 gesunken.

Die Karte zeigt demnach blaue Punkte, welche die Anzahl der ungepatchten Server in den untersuchten Ländern zum 11. März 2021 anzeigen: „Die Länder mit den meisten ungepatchten ,Exchange‘-Servern waren die USA mit 20.000, Deutschland mit 11.000, Großbritannien mit 4.900, Frankreich mit 4.000, Italien mit 3.700, Russland mit 2.900, Kanada mit 2.700, die Schweiz mit 2.500, Australien mit 2.200, China mit 2.100, Österreich mit 1.700 und die Niederlande mit 1.600.“

DearCry-Ransomware versucht, Schwachstellen in Microsoft Exchange Server auszunutzen

Wurde vor 15 Jahren versehentlich ein Gerät dem Internet ausgesetzt, habe dies von Angreifern über Monate oder sogar Jahre hinweg unbemerkt bleiben können – heute sei das anders: „Angreifer untersuchen die Angriffsfläche täglich. Mit Open-Source-Software kann ein Angreifer innerhalb von Stunden mit jeder öffentlich zugänglichen IP-Adresse im IPv4-Raum kommunizieren. Jedes ungepatchte System, jede Fehlkonfiguration oder versehentliche Exposition wird wahrscheinlich sehr schnell entdeckt werden.“

Aus diesem Grund sei es entscheidend, Patches zeitnah aufzuspielen. Neue Angriffe wie z.B. die „DearCry“-Ransomware, welche um den 9. März 2021 herum in Umlauf gekommen sei, versuchten, neu entdeckte Schwachstellen in „Microsoft Exchange Mail“-Servern auszunutzen, um schnellen Profit zu machen, bevor Unternehmen die Chance hätten, darauf zu reagieren.

Gesamtvolumen öffentlich zugänglicher Microsoft Exchange Server ermittelt

Expanse sammele kontinuierlich Informationen über alle über das Internet zugänglichen Geräte. Die „Expanse“-Plattform sei nun zum Einsatz gekommen, um das Gesamtvolumen der öffentlich zugänglichen „Microsoft Exchange Server“ und die Untergruppe der anfälligen Server zu ermitteln.

Durch den Vergleich von Informationen, die im Abstand von drei Tagen gesammelt worden seien (am 8. März und dann noch einmal am 11. März 2021), sei nicht nur ersichtlich, wie viele „Microsoft Exchange Server“ verwundbar gewesen seien – es hätten sich auch einige Daten über die Geschwindigkeit, mit der Unternehmen Patches aufgespielt haben, gewinnen lassen.

Bereits Zero-Day-Angriffe gegen sehr große Anzahl von Exchange-Server gestartet

Die Ergebnisse zeigten, „dass die Patch-Raten blitzschnell sind – mit 36 Prozent in nur drei Tagen“. Anhand von FireEye-Daten über die Zeitspanne zwischen Aufdeckung, Patch-Veröffentlichung und Ausnutzung sei bekannt, dass in der Vergangenheit die durchschnittliche Zeitspanne bis zum Patching neun Tage betragen habe.

Ein Patch bedeute aber nicht, „dass Unternehmen sicher sind“. Es sei davon auszugehen, dass diese Schwachstellen weiter ausgenutzt würden. Bedrohungsakteure hätten „Zero Day“-Angriffe gegen eine sehr große Anzahl von „Exchange“-Servern im Internet gestartet, bevor ein Patch veröffentlicht worden sei.

Perspektive des Angreifers auf Exchange verstehen!

„Es ist wichtig, die eigene Angriffsfläche aus der Perspektive des Angreifers zu verstehen.“ Akquisitionen, ausländische Niederlassungen und vergessene oder abtrünnige IT bedeuteten oft, „dass Unternehmen wichtige Assets übersehen, darunter auch E-Mail-Server“.

Bei so vielen Angriffsvektoren und begrenzten Ressourcen zu deren Abwehr sei es entscheidend, „dass Unternehmen verstehen, wo die kritischen Einstiegspunkte sind und wie sie die Reduzierung der Angriffsfläche auf intelligente, datengesteuerte Weise priorisieren können“.

Eigene Angriffsfläche verstehen, um Attacken auf Exchange begegnen zu können

Die Angriffsfläche eines Unternehmens sei noch nie so verteilt gewesen wie heute. Unternehmen müssten mehr Asset-Typen über verschiedene Standorte hinweg identifizieren, verfolgen und verwalten als jemals zuvor. Es werde nicht funktionieren, von Notfall zu Notfall zu springen, erforderlich sei ein neues „Playbook“.

“Der erste Schritt ist, die eigene Angriffsfläche zu verstehen.“ Ein Erkennungs- und Kartierungsprogramm sollte mit den Grundlagen beginnen:

- Ein Aufzeichnungssystem für alle Assets, Systeme und Dienste, die ein Unternehmen besitzt und die sich im öffentlichen Internet befinden.

- Umfassende Indizierung, die alle wichtigen Port-/Protokollpaare umfasst (d.h. nicht auf die alte Perspektive beschränkt, nur HTTP- und HTTPS-Websites zu verfolgen).

- Nutzung mehrerer Datenquellen für die Attribution (d.h. nicht nur Registrierungs- und DNS-Daten).

- Keine Abhängigkeit von Agenten (die unbekannte Internet-Assets nicht finden können).

- Kontinuierliche Aktualisierung (d.h. keine zweiwöchige Aktualisierungsrate).

Weitere Informationen zum Thema:

paloalto NETWORKS

ZERO-DAY VULNERABILITIES / Microsoft Exchange Servers Under Attack

paloalto NETWORKS Blog, Matt Kraning, 14.03.2021

How Quickly Are We Patching Microsoft Exchange Servers?

datensicherheit.de, 12.03.2021

Microsoft Exchange Server: Zeitleiste der Cyber-Vorfalls rekonstruiert / Zehntausende anfälliger Exchange-Server innerhalb von drei Tagen gepatcht

datensicherheit.de, 11.03.2021

Microsoft Exchange: Vermehrt Datenpannen-Meldungen in Rheinland-Pfalz / Dutzend Nachfragen sowie Meldungen von Verletzungen des Schutzes personenbezogener Daten

datensicherheit.de, 08.03.2021

Erfolgreicher Angriff: Mehr als zehntausend lokale Microsoft Exchange Server betroffen

datensicherheit.de, 03.03.2021

Microsoft Exchange: Zero-Day-Lücken ermöglichen Industriespionage

paloalto NETWORKS, UNIT 42, 12.03.2021

Threat Assessment: DearCry Ransomware

paloalto NETWORKS Blog, Nikesh Arora, 10.03.2021

Attackers Won’t Stop With Exchange Server. You Need a New Playbook

paloalto NETWORKS, UNIT 42, 09.03.2021

Remediation Steps for the Microsoft Exchange Server Vulnerabilities

FIREEYE, Threat Research, 13.04.2020

Think Fast: Time Between Disclosure, Patch Release and Vulnerability Exploitation — Intelligence for Vulnerability Management, Part Two

Aktuelles, Experten, Studien - März 31, 2025 18:18 - noch keine Kommentare

Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

weitere Beiträge in Experten

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

- World Backup Day 2025: Regelmäßige Datensicherung laut BSI unverzichtbar

- Koalitionspläne zum Datenschutz: Nachteile für regionale Wirtschaft und Menschen vor Ort befürchtet

Aktuelles, Branche - März 31, 2025 16:13 - noch keine Kommentare

PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

weitere Beiträge in Branche

- World Backup Day 2025 als Anlass für Überlegungen zu einer resilienten Datenschutzstrategie

- ICS/OT Cybersecurity Budget Report 2025: Über 50 Prozent der Befragten fühlen sich bedroht

- Threat to water supply from cyber attacks still underestimated

- Bedrohung der Wasserversorgung durch Cyber-Angriffe noch immer unterschätzt

- Medusa: Ransomware-as-a-Service seit 2021 aktiv – aktuell mit verstärkter Aktivität

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren