Aktuelles, Branche - geschrieben von dp am Samstag, Juli 11, 2020 12:58 - noch keine Kommentare

Malware Joker: Gefahr für Android-Geräte

Schädling fand erneut seinen Weg in den „Google Play Store“

[datensicherheit.de, 11.07.2020] Malware-Alarm: Nach eigenen aktuellen Angaben haben Sicherheitsforscher von Check Point Software Technologies einen „alten Bekannten“ in einigen Apps auf dem Google-App-Marktplatz entdeckten – die Malware namens „Joker“. Demnach wurde eine alte Bedrohung im Code diverser Applikationen identifiziert, welche zum Download im „Google Play Store“ verfügbar waren. Eine neue Variante der „Joker Dropper“ und „Premium Dialer Spyware“ versteckte sich laut Check Point in über zehn verschiedenen Anwendungen, die nach Schätzungen der Experten mehrere hunderttausend Mal heruntergeladen worden seien. Christine Schönig, „Regional Director Security Engineering CER“, „Office of the CTO“ bei Check Point Software Technologies GmbH, warnt eindringlich vor den Gefahren.

Foto: Check Point Software Technologies

Christine Schönig: Alte Masche mit neuer Maske – Malware „Joker“ zurück im „Google Play Store“

Malware meldet Nutzer bei kostenpflichtigen Abonnements und Services an

Diese Malware sei dafür bekannt, den Nutzer nach dem Download aus dem „Play Store“ bei verschiedenen kostenpflichtigen Abonnements und Services einzutragen – ohne dessen Wissen oder Einverständnis. Nun habe der „Joker“ erneut den Weg auf „Android“-Geräte gefunden, diesmal aber mit einem neuen Trick im Gepäck: Dieser ermögliche es der Malware, sich vor den Sicherheitsmaßnahmen des „Google Play Store“ zu verbergen. Dafür hätten sich die kriminellen Köpfe hinter der neuen Version Folgendes ausgedacht:

Um die Möglichkeit zu realisieren, dass App-Benutzer ohne ihr Wissen oder ihre Zustimmung heimlich bei Premium-Diensten als Abonnenten eingetragen werden können, nutzte der „Joker“ demnach zwei Hauptkomponenten. Zum einen den „Notification-Listener“-Dienst, der Teil der infizierten Applikation sei, und zum anderen eine dynamische „Dex“-Datei, die vom „Command-and-Control-Server“ der Hacker geladen worden sei, um die Registrierung des Benutzers für die Dienste auszuführen.

Neue Variante der Malware „Joker“ verbirgt bösartige „Dex“-Datei

In dem Versuch, den Fingerabdruck dieser Malware zu minimieren, habe der dahinter stehende Kriminelle die dynamisch geladene „Dex“-Datei versteckt, während er gleichzeitig sichergestellt habe, dass sie dennoch geladen werden könne – eine Technik, die den Entwicklern von Malware für „Windows“-PCs bestens bekannt sei.

Diese neue Variante der Malware „Joker“ verberge nun also die bösartige „Dex“-Datei innerhalb der Anwendung als „Base64“-kodierte Strings, jederzeit bereit zum Dekodieren und Ausführen.

Abbildung: Check Point Software Technologies GmbH

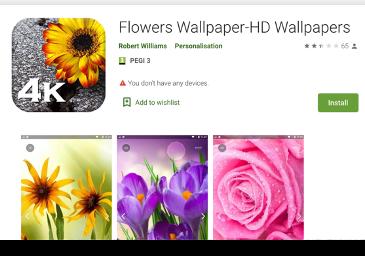

Ein Beispiel für eine „Joker“-infizierte App

Sicherheitslösung für Smartphones können Malware-Befall vermeiden

Christine Schönig warnt mit Nachdruck: „,Joker‘ hat sich den Gegebenheiten angepasst. Wir fanden den Schädling versteckt in der Datei ‚essential information‘, die jede ,Android‘-Anwendung haben muss und unsere Erkenntnisse deuten stark darauf hin, dass der Schutz des ,Google Play Store‘ trotz der jüngsten Bemühungen von Google nicht ausreicht. Wir konnten zahlreiche Fälle von wöchentlichen ,Joker‘-Uploads in den ,Play Store‘ feststellen.“

All diese infizierten Applikationen seien von sehr vielen Nutzern heruntergeladen worden. Obwohl Google die bösartigen Anwendungen mittlerweile aus dem „Play Store“ entfernt habe, könne man davon ausgehen, dass sich „Joker“ wieder anpassen werde. „Zusätzlich befinden sich die Anwendungen ja auch noch auf den Smartphones der Opfer. Jeder sollte sich daher die Zeit nehmen, um seine Applikationen regelmäßig zu überprüfen und diese gegebenenfalls löschen oder aktualisieren“, rät Schönig. Eine wirksame Sicherheitslösung für Smartphones biete sich ebenfalls an, um mögliche Infizierungen mit „Joker“ zu verhindern.

Weitere Informationen zum Thema:

cp<r> CECK POINT RESEARCH, 09.07.2020

New Joker variant hits Google Play with an old trick / Research By: Aviran Hazum, Bogdan Melnykov, Israel Wernik

datensicherheit.de, 02.07.2020

Schwerwiegende Lücken entdeckt: RDP-Gateway von Apache Guacamole angreifbar

Aktuelles, Experten, Studien - Apr. 1, 2025 13:23 - noch keine Kommentare

14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

weitere Beiträge in Experten

- Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

- World Backup Day 2025: Regelmäßige Datensicherung laut BSI unverzichtbar

Aktuelles, Branche, Studien - Apr. 1, 2025 13:39 - noch keine Kommentare

Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

weitere Beiträge in Branche

- Cyberresilienz: Empfehlungen für die Entscheiderebene

- PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

- World Backup Day 2025 als Anlass für Überlegungen zu einer resilienten Datenschutzstrategie

- ICS/OT Cybersecurity Budget Report 2025: Über 50 Prozent der Befragten fühlen sich bedroht

- Threat to water supply from cyber attacks still underestimated

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren