Aktuelles, Branche - geschrieben von dp am Donnerstag, November 21, 2024 20:58 - noch keine Kommentare

Gelsemium-Hacker: ESET warnt vor neuen Linux-Backdoors

Hacker greifen „Linux“-Server in Südostasien an: Schadprogramme „WolfsBane“ und „FireWood“ dienen der Cyber-Spionage

[datensicherheit.de, 21.11.2024] ESET-Forscher haben nach eigenen Angaben zwei neue sogenannte Backdoors in „Linux“ entdeckt, „die wahrscheinlich von der china-nahen Hacker-Gruppe ,Gelsemium’ stammen“. Die Entdeckung sei nach der Analyse von Archiven erfolgt, welche im Jahr 2023 auf Googles Online-Dienst „Virus Total“ hochgeladen worden seien. „Die Dateien wurden von Servern in Taiwan, den Philippinen und Singapur eingespeist, was auf Vorfälle in diesen Regionen hindeutet.“ Die Schadprogramme mit den Namen „WolfsBane“ und „FireWood“ dienten der Cyber-Spionage, indem sie sensible Daten wie Systeminformationen, Anmeldedaten und Dateien unbemerkt sammelten.

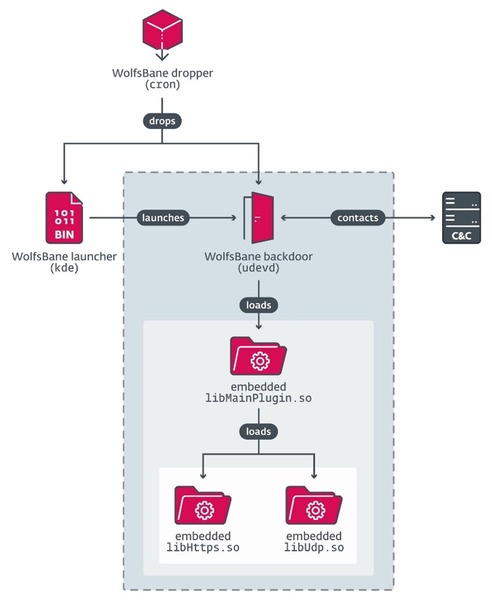

Abbildung: ESET

„Linux“ im Visier: Ausführungsprozess von „WolfsBane“ lt. ESET-Erkentnnissen

Cyber-Kriminelle erwägen neue Angriffsmöglichkeiten und attackieren „Linux“

Während „Wolfsbane“ sich zweifellos „Gelsemium“ zuordnen lasse, könne ESET „FireWood“ allerdings nicht gesichert dieser Gruppe zuschreiben, da die Beweise für eine direkte Verbindung nicht eindeutig seien. „Professionelle Hacker fokussieren sich stärker auf ,Linux’-Systeme – das ist eine besorgniserregende Entwicklung“, betont ESET-Forscher Viktor Šperka, welcher diese Analysen durchgeführt habe.

Šperka führt hierzu aus: „Der Grund dafür sind vor allem verbesserte Sicherheitslösungen für ,Windows’-Systeme und die Deaktivierung von VBA-Makros. Dies führt dazu, dass Cyber-Kriminelle neue Angriffsmöglichkeiten abwägen. ,Linux’ rückt dabei immer stärker in den Fokus.“

„Linux“ gerät verstärkt ins Fadenkreuz bei Cyber-Angriffen

Die Analysen enthüllten demnach die ausgefeilte Technik der beiden Backdoors: „WolfsBane“ sei eine „Linux“-Version der bekannten „Windows“-Schadsoftware „Gelsevirine“ und nutze Rootkits, um ihre Aktivitäten zu verschleiern. Ein sogenanntes Rootkit sei eine Schadsoftware, welche es Cyber-Kriminellen ermögliche, sich unbemerkt Zugang zu Computern zu verschaffen und deren Daten zu infiltrieren.

„FireWood“ hingegen zeige Verbindungen zu einer älteren, aber ständig weiterentwickelten Backdoor namens „Project Wood“, welche ebenfalls von „Gelsemium“ genutzt worden sei. „Die Forscher konnten die Spuren der Schadsoftware bis ins Jahr 2005 zurückverfolgen.“ Beide Backdoors seien so konzipiert worden, dass sie unbemerkt blieben und eine langfristige Kontrolle über kompromittierte Systeme ermöglichten.

Entdeckung zeigt, wie wichtig umfassender Schutz auch für „Linux“-Systeme ist

„ESET entdeckte die bösartige Software in Archiven, die von Taiwan, den Philippinen und Singapur auf ,Virus Total’ hochgeladen wurden.“ Dies deute darauf hin, dass die Proben im Rahmen von Vorfällen auf einem kompromittierten Server entdeckt worden sei. „Die betroffenen Systeme waren vorwiegend ,Linux’-Server, die Hacker vermutlich durch Sicherheitslücken in Webanwendungen erfolgreich angreifen konnten.“ Die Archive hätten auch mehrere Werkzeuge enthalten, die einem Angreifer die Fernsteuerung kompromittierter Server ermöglichten.

Die Entdeckung dieser neuen Werkzeuge zeige, „wie wichtig ein umfassender Schutz für ,Linux’-Systeme geworden ist“. Unternehmen und Behörden sollten ihre Sicherheitsmaßnahmen überdenken und verstärkt auf Sicherheitsupdates, Intrusion-Detection-Systeme und regelmäßige Sicherheitsaudits setzen.

Weitere Informationen zum Thema:

welivesecurity by eset, Viktor Šperka, 21.11.2024

ESET Research / Unveiling WolfsBane: Gelsemium’s Linux counterpart to Gelsevirine / ESET researchers analyzed previously unknown Linux backdoors that are connected to known Windows malware used by the China-aligned Gelsemium group, and to Project Wood

Aktuelles, Experten, Studien - Apr. 1, 2025 13:23 - noch keine Kommentare

14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

weitere Beiträge in Experten

- Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

- World Backup Day 2025: Regelmäßige Datensicherung laut BSI unverzichtbar

Aktuelles, Branche, Studien - Apr. 1, 2025 13:39 - noch keine Kommentare

Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

weitere Beiträge in Branche

- Cyberresilienz: Empfehlungen für die Entscheiderebene

- PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

- World Backup Day 2025 als Anlass für Überlegungen zu einer resilienten Datenschutzstrategie

- ICS/OT Cybersecurity Budget Report 2025: Über 50 Prozent der Befragten fühlen sich bedroht

- Threat to water supply from cyber attacks still underestimated

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren