Gastbeiträge - geschrieben von cp am Mittwoch, Mai 13, 2020 11:43 - noch keine Kommentare

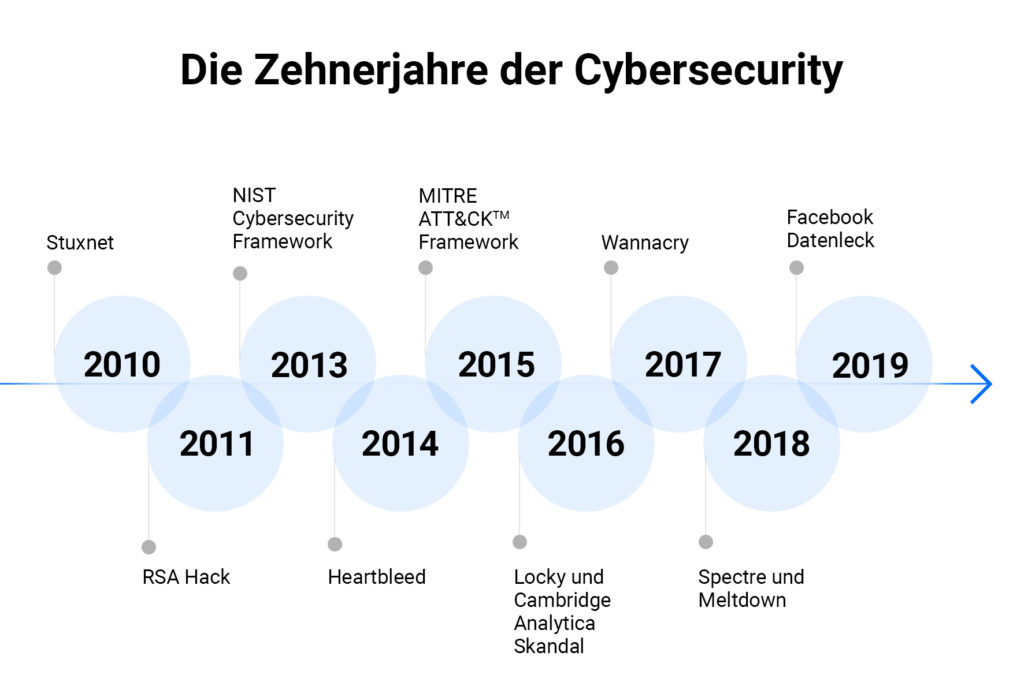

2010-2019: Cybersecurity im Rückblick

Bewegte Zeiten der IT-Bedrohungen und -Sicherheit

Von unserem Gastautor Liviu Arsene, Leitender Bedrohungsanalyst bei Bitdefender

[datensicherheit.de, 13.05.2020] Wie wird sich Cybersicherheit in den gerade gestarteten Zwanzigerjahren darstellen? Eine solch langfristige Prognose ist bekanntermaßen unmöglich. Doch wenn wir uns in Erinnerung rufen, wie sich in der Vergangenheit Cyberkriminalität, Malware, Technologien und Datenverstöße entwickelt haben, bekommen wir ein Verständnis für Entwicklungsschritte und die enorme Geschwindigkeit, die dabei herrscht. Dies kann Cybersicherheitsexperten und Unternehmensentscheidern dabei helfen, ihre Infrastruktur möglichst robust gegen potenzielle Angriffe, Datenverstöße und allgemeine potenzielle Bedrohungen zu gestalten – gerade in den jetzigen Zeiten, in denen Unternehmen ihre Digitalisierung im Notfallmodus vorantreiben. Was also hat sich im vergangenen Jahrzehnt, den „Zehnerjahren“, in der Cybersecurity getan?

Staatlich geförderte Malware

Eine der interessantesten Entwicklungen im Hinblick auf Malware im vergangenen Jahrzehnt war, dass sie Regierungen sie sowohl für Cyber-Spionage als auch für zielgenaue Störmanöver gegen die Infrastruktur konkurrierender Nationen entwickelten und eingesetzten. Schon Stuxnet war ein entscheidender Wendepunkt, der die zunehmende Raffinesse von Malware markiert, vor allem wenn sie von Regierungen als politisches Instrument eingesetzt wird. Stuxnet wurde im Jahr 2010 entdeckt. (Auch die im Folgenden verwendeten Jahreszahlen geben jeweils das Jahr der Entdeckung oder des Bekanntwerdens an.) Das von den USA – mutmaßlich unter Mitarbeit Israels – entwickelte Stuxnet mit dem Codenamen „Olympische Spiele“ wurde entwickelt, um das iranische Atomprogramm zu kompromittieren und den USA Zeit zu geben, eine potenzielle Krise diplomatisch zu lösen. Und im Jahr 2013 sahen wir einen der detailliertesten Berichte über die Angriffskette eines APT einer „Comment Crew“ genannten Hackereinheit. Der Bericht enthüllte eine ausgeklügelte Cyberspionage-Kampagne Chinas zum Diebstahl geistigen Eigentums von US-Firmen.

Digitale Erpressung mit Ransomware

Digitale Lösegelderpressungen erreichten 2016 mit dem Kryptotrojaner Locky einen neuen Höhepunkt. Zahllose Gemeinden, Versorgungsunternehmen und praktisch alle Branchen waren in der Folge von der Bedrohung durch Dateiverschlüsselung betroffen und wurden im Betrieb gestört – bekannte Ransomware-Fälle in Deutschland sind ein Krankenhaus in Neuss und die Gemeinde Dettelbach.

Die Verschlüsselungsattacken durch Wannacry (2017) und Notpetya (2017) sind die zwei prominentesten Beispiele für globale Ausbrüche, die zu finanziellen Verlusten in Milliardenhöhe geführt haben. Sie zeigten auf, wie leicht es fällt, mittels Malware vernetzte Infrastrukturen zu kompromittieren. Was die Ausbrüche zu zwei der virulentesten machte, war die Nutzung des von der NSA entwickelten Exploits EternalBlue (siehe unten). Als diese Schwachstelle 2016 allgemein bekannt und von Lösegelderpressern missbraucht wurde, konnten sie anfällige Systeme auf der ganzen Welt kompromittieren und mit Ransomware infizieren.

Datenverluste neuer Größenordnung

In den Zehnerjahren gab es zudem zahlreiche Datenverstöße, bei denen insgesamt persönliche Daten von Hunderten von Millionen von Nutzern weltweit offengelegt wurden. So waren vom Datendiebstahl bei der US-Handelskette Target Data (2013) mehr als 41 Millionen Zahlungskarten-Konten von Kunden (und weitere Informationen) betroffen. Der Hack auf die US-Behörde Office of Personnel Management (OPM) im Jahr 2015 führte zur Preisgabe von etwa 21,5 Millionen gestohlenen Datensätzen u.a. mit Sozialversicherungsnummern, Geburtsdaten und Adressen. Ebenfalls zur Liste der großen Datenverstöße gehören RSA (2011), Yahoo (2016 mit drei Jahren Verzögerung entdeckt), Adobe (2013), Sony Pictures (2014) und der Wirtschaftsauskunftei Equifax (2017), um nur einige Beispiele zu nennen.

Eine weitere beunruhigende Datenverletzung ereignete sich 2018, als das Reservierungssystem von Marriott kompromittiert wurde und Informationen über Namen, Adressen, Kreditkartennummern, Telefonnummern und Passnummern sowie Ankunfts- und Abreisedaten von Hackern gestohlen wurden. Nochmals eine ganz andere gesellschaftliche Dimension hatte der Datenskandal von Facebook und Cambridge Analytica, der im Rahmen der US-Präsidentenwahl 2016 viel diskutiert wurde und eine besondere Brisanz hat. Er warf ernste Fragen auf: Wie viele nutzergenerierte Daten werden gesammelt? Was könnte passieren, wenn sie missbräuchlich verwendet werden? Welche gesellschaftlichen Auswirkungen sind durch Datenmissbrauch herbeiführbar? Die Fragen wurden 2019 noch dringlicher, als mehrfach bekannt wurde, dass hunderte von Millionen Facebook-Daten versehentlich öffentlich zugänglich waren.

Schwachstellen wo man hinblickt

Eine der wahrscheinlich größten und verstörendsten Schwachstellen, die sich unter anderem auf Betriebssysteme, Anwendungen, Websites, Geräte und alles, was dazwischen liegt, auswirkte, war die Schwachstelle Heartbleed (2014). Durch die Ausnutzung dieses Programmierfehlers in OpenSSL konnten Angreifer technisch auf private Schlüssel, Passwörter, Benutzernamen, E-Mails, Daten oder andere Informationen zugreifen, die durch Verschlüsselung gesichert sein sollten.

Der bereits erwähnte EternalBlue-Exploit, von der NSA entwickelt und über fünf Jahre in Gebrauch bevor ihn die Hackergruppe Shadow Brokers 2016 publik machte, war ebenfalls eine verheerende militärische Cyberwaffe. Nachdem der Exploit allgemein zugänglich wurde, haben verschiedenste Angreifer ihn verwendet, um Hunderttausende von anfälligen Systemen auf der ganzen Welt mit WannaCry, NotPetya, Bad Rabbit und anderem Schadcode zu infizieren. EternalBlue wird selbst heute, vier Jahre später, noch von Cyberkriminellen als Teil ihres Arsenals für laterale Bewegungen genutzt. Denn es gibt immer noch ungepatchte Systeme, die dafür anfällig sind.

Doch als würde es nicht reichen, dass wir in den vergangenen zehn Jahren eine Flut von Software-Schwachstellen erlebten, kamen auch noch Hardware-Schwachstellen hinzu. Den Preis für die größten Schwachstellen im Hardware-Design erhalten Spectre und Meltdown (beide 2018). Moderne Prozessoren versuchen vorauszuahnen, welche Berechnungen als nächste fällig sind, um die Ergebnisse blitzschnell ausliefern zu können, wenn sie tatsächlich angefragt werden (Speculative Execution). Durch den Missbrauch dieser legitimen Beschleunigungsfunktion von CPUs können Angreifer potenziell auf sensible Informationen zugreifen und diese entwenden. Es bleiben keinerlei forensische Beweise zurück. Fast unglaublich ist, wie weit die Schwachstelle zurückreicht: Sie betreffen alle in den letzten zwanzig Jahren hergestellten Prozessoren. Und bis heute werden neue Wege gefunden, diese grundsätzliche architektonische Schwachstelle auszubeuten.

Standardisierung des Sicherheitsrahmens

Dass angesichts dieser Bedrohungslage dennoch Unternehmen und Privatanwender ihr IT-Equipment nutzen können, spricht dafür, dass auch die IT-Sicherheitsindustrie sich in einem atemberaubenden Tempo weiterentwickelt hat. Alle Next-Generation-Schutzmechanismen oder die vielschichtigen Schutzschichten, die heute in Gebrauch sind, zu beschreiben, würde an dieser Stelle zu weit gehen. Vielmehr wollen wir an zwei Meilensteine der Zehnerjahre erinnern, die zeigen, wie sich die Branche gegen ihren gemeinsamen Gegner organisiert hat.

Die Sicherheitsindustrie rang lange darum, eine gemeinsame Fachsprache zu finden und die gleichen Probleme einheitlich zu benennen, zu diskutieren und anzugehen. Dies geschah endlich, als das NIST Cybersecurity Framework Konzepte wie Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen in einem einheitlichen Vokabular definierte (2013, aktualisiert 2018). Das durch das US National Institute of Standards and Technology (NIST) eingeführte Lexikon gibt CIOs und CISOs und allen Entscheidungsträgern eine sprachliche Basis, die auch den Wert der Cybersicherheit innerhalb von Organisationen aufzeigt.

Auch das MITRE ATT&CK™ Framework (2015) markierte einen Wendepunkt in der Art und Weise, wie Sicherheitsforscher und Untersuchungen Taktiken und Techniken beschrieben, die zur Kompromittierung von Organisationen eingesetzt werden. Das Rahmenwerk der US-amerikanischen Nonprofit-Organisation MITRE zeichnet sich dadurch aus, dass es dafür eintritt, dass die Cybersicherheit die klassischen Sicherheitsansätze mit der Aufklärung von Cyber-Bedrohungen kombinieren sollte. Damit verbunden ist das Ziel, dass Organisationen schnell Anzeichen und Taktiken von Angreifern erkennen können, um auf Cyber-Angriffe zu reagieren und sich an diese anzupassen.

Sowohl NIST als auch MITRE haben verändert, wie IT-Sicherheitsspezialisten die Sicherheit, die Bedrohungsakteure und die Mittel innerhalb von Organisationen betrachten und darüber sprechen. So können IT- und Cybersicherheits-Abteilungen koordinierter, sachkundiger und effektiver bei der Identifizierung und Verhinderung von Cyberangriffen vorgehen.

Auch die Cybersicherheit hat somit in den Zehnerjahren einen langen Weg zurückgelegt. Die Branche hat mehr Zusammenhalt beim Umgang mit Malware und Cyberattacken. Organisationen haben verstanden, dass die Cybersicherheit sozusagen einen Vorsitzenden im Sitzungssaal braucht. Cybersicherheitsexperten sprechen nun dieselbe Sprache. Neue Sicherheitswerkzeuge wurden entwickelt, um Sicherheitsexperten dabei zu unterstützen, das Verhalten von Bedrohungen besser zu erkennen und zu verstehen, und es gibt mehr Informationen über die Bedrohungsakteure und ihre Taktiken als je zuvor.

Was uns die nächsten zehn Jahre an IT-Sicherheit und -Unsicherheit bringen, lässt sich also ebenso wenig vorhersagen, wie jemand im Jahr 2010 Stuxnet, Heartbleed oder Meltdown hätte vorhersagen können. Wenn man das vergangene Jahrzehnt Revue passieren lässt, kann man jedoch die atemberaubende Beschleunigung der Entwicklung neuartiger Bedrohungen erahnen.

Außer Frage steht darüber hinaus die Fähigkeit und Kaltblütigkeit cyberkrimineller Organisationen, immer neue Angriffswege zu finden und auszunutzen. Die derzeitige Krisensituation aufgrund des Coronavirus mit Home-Office-Konzepten, die aus der puren Not geboren sind, machen staatlichen Spionageeinheiten und cyberkriminellen Organisationen das Leben einfach. Es wäre fahrlässig zu glauben, dass Menschen, die seit Jahren konsequent das berufliche Ziel verfolgen, bestimmte Organisationen zu infiltrieren oder bestimmte Informationen oder Unterlagen zu stehlen, aufgrund einer weltweiten Gesundheitskrise ihre Chance ungenutzt lassen. Sie können nun in vielen Fällen mit deutlich weniger Aufwand ihre Ziele erreichen.

Es bleibt zu hoffen, dass Unternehmen möglichst schnell nacharbeiten, um die bekannten Best Practices der Sicherheit auch unter den jetzigen Extrembedingungen wieder möglichst umfassend zu erfüllen. Hoffnung besteht zudem, wenn die Cybersecurity-Industrie auch in Zukunft ihre Zusammenarbeit verstärkt. Die Risiken für die Privatsphäre und die Malware werden nicht abnehmen, doch die Verteidiger der Cybersicherheit bei Herstellern und Anwenderunternehmen sind heute besser als je zuvor gewappnet, mit unbekannten Gefahren umzugehen.

Weitere Informationen zum Thema:

datensicherheit.de, 14.07.2019

Bitdefender-Labs legen Blaupause eines Cyber-Angriffs offen

Aktuelles, Experten, Studien - Apr. 1, 2025 13:23 - noch keine Kommentare

14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

weitere Beiträge in Experten

- Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

- World Backup Day 2025: Regelmäßige Datensicherung laut BSI unverzichtbar

Aktuelles, Branche, Studien - Apr. 1, 2025 13:39 - noch keine Kommentare

Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

weitere Beiträge in Branche

- Cyberresilienz: Empfehlungen für die Entscheiderebene

- PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

- World Backup Day 2025 als Anlass für Überlegungen zu einer resilienten Datenschutzstrategie

- ICS/OT Cybersecurity Budget Report 2025: Über 50 Prozent der Befragten fühlen sich bedroht

- Threat to water supply from cyber attacks still underestimated

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren