Aktuelles, Branche, Studien - geschrieben von cp am Dienstag, Februar 25, 2025 19:24 - noch keine Kommentare

Dragos: Starker Anstieg von OT/ICS-Cyberbedrohungen

Gründe sind geopolitischer Konflikte und wachsende Anzahl von Ransomware-Angriffen / Die achte jährliche Ausgabe des Year in Review Reports stellt zwei neue OT-Cyberbedrohungsgruppen vor

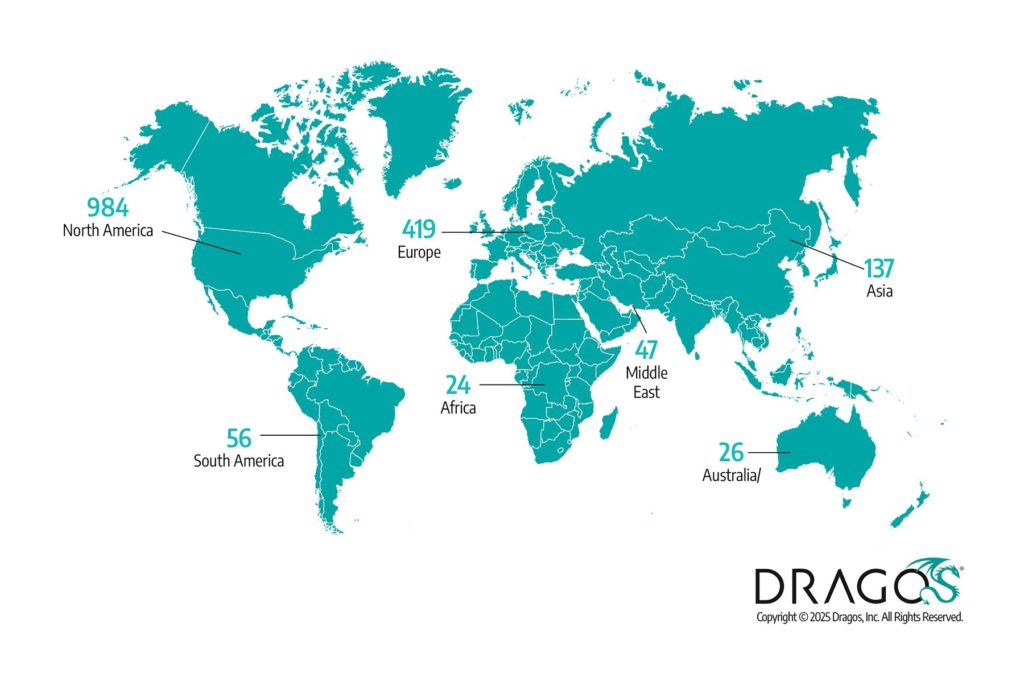

Dragos, Inc., Anbieter von Cybersicherheit für OT-Umgebungen (Operational Technology), hat heute den „Dragos 2025 OT/ICS Cybersecurity Report“ veröffentlicht – die achte jährliche Ausgabe des Year in Review. Es handelt sich dabei um einen branchenweiten Bericht zu Cyberbedrohungen für Industrieunternehmen. Er beschreibt zwei neue OT-Cyberbedrohungsgruppen, berichtet von einem Anstieg der Ransomware-Aktivitäten um mehr als 87 % im Vergleich zum Vorjahr und thematisiert das Auftreten neuer Malware-Familien, die speziell für OT-Umgebungen entwickelt wurden.

Zwei Trends: OT ist ein Mainstream-Ziel und Einsatz einfacher Angriffmethoden

„Der diesjährige Bericht zeigt zwei wichtige Trends: OT ist zu einem Mainstream-Ziel geworden, und selbst hochentwickelte Cyberangriffe setzen einfache Methoden ein, um kritische Infrastrukturen zu kompromittieren und zu stören“, sagte Robert M. Lee, Mitbegründer und CEO von Dragos. „Erfahrene, staatlich unterstützte Angreifer operieren unerkannt in kritischen Infrastrukturen, während Hacktivisten und kriminelle Gruppen verstärkt Ransomware einsetzen. Sie nutzen bekannte Schwachstellen, unsichere Konfigurationen für Fernzugriff und ungeschützte OT-Systeme aus, um in industrielle Umgebungen einzudringen. Die mangelnde Transparenz in OT-Umgebungen verschleiert jedoch das volle Ausmaß dieser Angriffe.“

„Es ist dennoch wichtig, die Fortschritte der OT-Sicherheitsteams anzuerkennen“, fügte Lee hinzu. „Organisationen haben Netzwerke stärker segmentiert, ihre OT-Umgebungen durch Monitoring transparenter gemacht und robustere Incident-Response-Fähigkeiten entwickelt. Mit diesen proaktiven Maßnahmen können Angreifer leichter entdeckt werden, weshalb sie der Schlüssel zur langfristigen Widerstandsfähigkeit der industriellen Cybersicherhei sind.“

Detaillierte Informationen zu Cyberbedrohungen aus dem Dragos 2025 OT/ICS-Cybersecurity Report

Dragos hat zwei neue OT-Cyberbedrohungsgruppen entdeckt: GRAPHITE und BAUXITE.

Inklusive dieser neuen Gruppen verfolgen die Analysten von Dragos nun weltweit 23 Bedrohungsgruppen, von denen 9 im Jahr 2024 in OT-Operationen aktiv waren.

- BAUXITE führte mehrere globale Kampagnen gegen Industrieunternehmen und spezialisierte Industrieanlagen durch. Diese Gruppe weist erhebliche technische Überschneidungen in ihren Fähigkeiten und ihrer Netzwerkinfrastruktur mit den Hacktivisten CyberAv3ngers auf, die laut Berichten der US-Regierung ausdrücklich mit der Cyber- und Elektronikabteilung des Korps der Iranischen Revolutionsgarden (IRGC-CEC) in Verbindung steht.

- Seit Ende 2023 hat Dragos vier BAUXITE-Kampagnen beobachtet, darunter solche mit Auswirkungen auf die ICS-Cyber-Kill-Chain der Stufe 2, die durch einfache Kompromittierungen exponierter Geräte ermöglicht wurden. Bestätigte Opfer von BAUXITE befinden sich in den Vereinigten Staaten, Europa, Australien und im Mittleren Osten. Betroffen sind verschiedene Sektoren der kritischen Infrastruktur, darunter Energie (Öl, Erdgas, Stromversorgung), Wasser und Abwasser, die Lebensmittel- und Getränkeindustrie sowie die chemische Produktion.

- GRAPHITE zielt auf Einrichtungen in den Sektoren Energie, Öl und Gas, Logistik sowie Regierung in Osteuropa und im Mittleren Osten ab. Die Gruppe weist starke technische Überschneidungen mit APT28 und anderen Akteuren auf. GRAPHITE konzentriert sich auf Organisationen, die für die militärische Lage in der Ukraine relevant sind. Diese Ausrichtung ist seit dem Beginn des Ukraine-Kriegs im Februar 2022 erkennbar und könnte auf eine spezialisierte Untereinheit oder eine Erweiterung der Missionsziele hindeuten.GRAPHITE wurde bei der Durchführung von Spear-Phishing-Kampagnen gegen Betreiber und Einrichtungen von Wasserkraftwerken und Erdgaspipelines beobachtet. Zudem führt die Gruppe nahezu ununterbrochene Phishing-Operationen durch, bei denen sie bekannte Schwachstellen und maßgeschneiderte skriptbasierte Malware nutzt, um Organisationen in kritischen Branchen innerhalb der Zielregion anzugreifen.

Weiterhin hat das Unternehmen zwei neue ICS-spezifische Malware-Varianten bemerkt – Fuxnet und FrostyGoop

Die Entwicklung neuer Malware-Varianten, die gezielt industrielle Steuerungssysteme (ICS) angreifen, zeigt die zunehmende Bedrohung für industrielle Abläufe.

- Fuxnet: Diese Malware wird der pro-ukrainischen Hacktivistengruppe BlackJack zugeschrieben. Sie zielt auf industrielle Sensornetzwerke von Moskollektor ab, einer kommunalen Organisation, die das Kommunikationssystem für das Gas-, Wasser- und Abwassernetz in Moskau betreibt. Mithilfe der Fuxnet-Malware soll BlackJack Tausende von Sensoren deaktiviert und Sensor-Gateway-Geräte zerstört haben, sodass diese keine Informationen mehr übertragen konnten.

- FrostyGoop: FrostyGoop wurde Anfang 2024 erstmals entdeckt und ist eine hochgefährliche Malware, die gezielt die Modbus-TCP-Kommunikation über Port 502 in ICS-Umgebungen manipuliert. Sie kann normale industrielle Prozessbefehle verändern oder fälschen, wodurch sie Antiviren-Software umgeht und physische Schäden an der Infrastruktur verursachen kann. Dies zeigte sich in einem dokumentierten Angriff auf Fernheizkraftwerke in der Ukraine. Die Malware führte im Januar 2024 zu Heizungsausfällen in über 600 Wohngebäuden. Eine Untersuchung von Dragos ergab, dass weltweit über 46.000 internetverbundene ICS-Geräte über Modbus kommunizieren.

Neuere Aktivitäten von Bedrohungsgruppen:

- VOLTZITE gilt als eine der gefährlichsten Bedrohungsgruppen für kritische Infrastrukturen. Aufgrund ihres gezielten Fokus auf OT-Daten stellt sie eine ernsthafte Gefahr für Betreiber und Eigentümer von ICS-Anlagen dar. Die Gruppe weist erhebliche technische Überschneidungen mit der Bedrohungsgruppe Volt Typhoon auf, die von anderen Organisationen beobachtet wird. VOLTZITE setzt weiterhin bewährte Methoden der Vorjahre ein und nutzt komplexe Netzwerkinfrastrukturen, um OT-relevante Daten – darunter GIS-Daten, OT-Netzwerkdiagramme und OT-Betriebsanweisungen – aus ICS-Umgebungen zu stehlen. Die Gruppe ist einer der Hauptgründe für die kontinuierliche Überwachung von OT-Netzwerken und die gezielte Suche nach bösartigen Aktivitäten. VOLTZITE kann durch sorgfältige Analyse ungewöhnlicher Netzwerkkommunikation identifiziert und abgewehrt werden.

- KAMACITE hat sich nicht mehr ausschließlich auf die Ukraine konzentriert, sondern neue, maßgeschneiderte Windows-basierte Malware-Varianten eingeführt und seinen Fokus auf europäische Öl- und Erdgasunternehmen (ONG) ausgeweitet. Dies fiel mit dem Auslaufen eines Abkommens zusammen, das dem russischen Staatsunternehmen Gazprom erlaubte, Gas nach Ost- und Mitteleuropa zu liefern.

- ELECTRUM setzt seine Wiper-Kampagnen mit einer neuen Variante namens AcidPour fort – einer für Linux-Betriebssysteme kompilierten Binärdatei, die UBI-Verzeichnisse (Unsorted Block Images) in eingebetteten Geräten, einschließlich OT-Systemen, durchsuchen und löschen kann. AcidPour ist eine Weiterentwicklung von AcidRain, verfügt jedoch über erweiterte Funktionen für Memory Technology Devices (MTDs), die häufig in eingebetteten Systemen zu finden sind. Dragos stellte fest, dass ELECTRUM die Ressourcen und den Ruf der Hacktivisten-Persona Solnetspek nutzte, um seine operativen Aktivitäten während des Cyberangriffs auf Kyivstar – den führenden Telekommunikationsanbieter der Ukraine – im Dezember 2023 zu verschleiern.

Weitere wichtige Erkenntnisse:

- Geopolitische Konflikte treiben OT-zentrierte Cyberangriffe voran: Angreifer, die mit staatlich unterstützten Initiativen in Verbindung stehen, führten weiterhin Cyberangriffe auf kritische Infrastrukturen in der Ukraine, Russland und im Mittleren Osten durch – oft als direkte Erweiterung militärischer Konflikte.

Hacktivistische Gruppen verstärken ihre Angriffe auf kritische Infrastrukturen: Hacktivisten setzen neue Angriffsmethoden ein, um OT-Umgebungen gezielt anzugreifen, Energie- und Wasserversorgung zu stören und ihre Aktionen an geopolitischen Zielen auszurichten. 2023 und bis Anfang 2024 beobachtete Dragos einen Trend, bei dem hacktivistische oder selbsternannte hacktivistische Gruppen aktiv die Stufe 2 der ICS-Cyber-Kill-Chain gegen Industrieunternehmen sowie kritische Infrastrukturen und Dienstleistungen weltweit erreichten. - Staatlich unterstützte Angreifer und Hacktivisten arbeiten zunehmend zusammen: Die wachsende Kooperation zwischen Hacktivistengruppen und staatlich geförderten Cyberakteuren hat ein hybrides Bedrohungsmodell hervorgebracht, bei dem Hacktivisten staatliche Ziele entweder direkt oder durch gemeinsame Infrastruktur und nachrichtendienstliche Erkenntnisse unterstützen. Staatliche Akteure nutzen Hacktivistengruppen zunehmend als Stellvertreter für schwer nachweisbare Cyberangriffe, was aggressivere Attacken ermöglicht, die nur schwer einem Angreifer zugeordnet werden können.

Hacktivisten setzen zunehmend Ransomware ein: Hacktivistische und selbsternannte hacktivistische Gruppen nutzen Ransomware zunehmend als Teil ihrer weiterentwickelten Angriffe auf eine Vielzahl industrieller Ziele. 2024 setzten drei bekannte Hacktivistengruppen – Handala, Kill Security und CyberVolk – aktiv Ransomware in ihren Angriffen ein. - Ransomware-Aktivitäten steigen drastisch an: Die Zahl der Ransomware-Gruppen, die Industrieunternehmen angreifen, stieg auf 80 – ein Zuwachs von 60 % gegenüber den 50 Gruppen im Jahr 2023. In der ersten Hälfte des Jahres 2024 griffen diese Gruppen durchschnittlich 34 Industrieunternehmen pro Woche an. In der zweiten Jahreshälfte verdoppelte sich diese Zahl sogar. Der am stärksten betroffene Sektor ist weiterhin die verarbeitende Industrie, auf die mehr als 50 % der beobachteten Ransomware-Opfer entfallen. 25 % der von Dragos beobachteten Ransomware-Fälle führten zur vollständigen Abschaltung eines OT-Standorts, und in 75 % der Fälle kam es zu Betriebsstörungen.

- Schwachstellen mit hohem Risiko für industrielle Prozesse: 2024 stellte Dragos fest, dass 70 % der untersuchten Schwachstellen tief im ICS-Netzwerk lagen und 39 % sowohl einen Verlust der Sicht auf Anlagenprozesse als auch der Prozesssteuerung verursachen. 22 % der dokumentierten Schwachstellen konnten über das Netzwerk ausgenutzt werden und befanden sich am Perimeter des OT-Netzwerks – ein Anstieg gegenüber 16 % im Jahr 2023.

Dragos empfiehlt betroffen Branchen und Unternehmen dringend proaktiv auf die Suche zu gehen mit dem Ziel die Widerstandsfähigkeit der industriellen Cybersicherheit zu stärken.

Angreifer passen sich an und setzen immer ausgefeiltere Angriffsmethoden ein, um in industrielle Umgebungen einzudringen. Die Erkenntnisse des diesjährigen Reports sind eindeutig: Unternehmen mit proaktiven Sicherheitsmaßnahmen profitieren von schnelleren Wiederherstellungszeiten, geringeren finanziellen Verlusten und minimalen Betriebsstörungen. Threat Hunting, die proaktive Suche nach Eindringlingen, ist keine Option mehr – es ist eine Notwendigkeit.

Industrieunternehmen müssen über rein reaktive Sicherheitsmaßnahmen hinausgehen und Threat Hunting als essenziellen Bestandteil ihrer Verteidigungsstrategie etablieren. Angreifer nutzen bekannte Schwachstellen, unsichere Fernzugriffskonfigurationen und Lücken in der Lieferkette zunehmend aus. Unternehmen, die Bedrohungen und verdächtige Aktivitäten in ihren Systemen aktiv aufspüren, verschaffen sich einen entscheidenden Vorteil: Sie verhindern Angriffe, bevor diese eskalieren.

ICS-Sicherheitsverantwortliche müssten entschlossen handeln. Angreifer wie VOLTZITE seien bereits in Netzwerken aktiv. Die Fähigkeit, sie aufzuspüren und zu eliminieren, bevor sie Schaden anrichten, sei der nächste Schritt in der Weiterentwicklung der industriellen Cybersicherheit.

Weitere Infromationen zum Thema:

datensicherheit.de, 25.02.2025

Cyberangriffe: Zunahme auf Produktionsbetriebe weltweit

Aktuelles, Experten - Feb. 25, 2025 0:28 - noch keine Kommentare

Neue Maßstäbe für dynamische Planungssicherheit: Digital Zwillinge und Daten-Streaming

weitere Beiträge in Experten

- Responsible AI: Vertrauen, Security und Governance sind Voraussetzungen

- Cyber-Sicherheit im Jahr 2025: ISACA hat fünf wichtige Trends identifiziert

- BSI meldet Wechsel an der Spitze: Gerhard Schabhüser übergibt Vizepräsidenten-Amt an Thomas Caspers

- Bundestagswahl 2025: 42 Prozent der Wahlberechtigten finden Digitalpolitik wichtig für Wahlentscheidung

- Cybersicherheit: Prioritäten richtig setzen

Aktuelles, Branche, Studien - Feb. 25, 2025 19:24 - noch keine Kommentare

Dragos: Starker Anstieg von OT/ICS-Cyberbedrohungen

weitere Beiträge in Branche

- Cyberangriffe: Zunahme auf Produktionsbetriebe weltweit

- Neue Phishing-Kampagne: Warnung vor Angriffen auf hochrangige X-Konten

- Responsible AI: Vertrauen, Security und Governance sind Voraussetzungen

- Gehackte Router: Panda Security gibt Tipps zu Warnsignalen und Schutzmaßnahmen fürs Netzwerk

- Phishing-Saison 2025: IT-Entscheider sollten sich auf KI-gesteuerte Kampagnen vorbereiten

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren