Aktuelles, Branche - geschrieben von dp am Montag, September 12, 2022 20:28 - noch keine Kommentare

Cyber-Kriminelle über Kreuz: Malware mit Backdoor

Diebstahl von Informationen auch unter Cyber-Kriminellen auf der Tagesordnung

[datensicherheit.de, 12.09.2022] Laut einer aktuellen Stellungnahmen von Zscaler ist der Diebstahl von Informationen für Cyber-Banden von grundlegender Bedeutung, um sich Zugang zu Systemen zu verschaffen und größere Malware-Kampagnen gegen Unternehmen zu initiieren. In einer jüngsten Analyse der „Prynt Stealer“-Malware haben demnach „ThreatLabz“-Sicherheitsforscher von Zscaler nun herausgefunden, dass Diebstahl von Informationen auch unter Cyber-Kriminellen auf der Tagesordnung steht.

Abbildung: Zscaler 2022

ThreatLabz-Sicherheitsforscher: Analyse der Prynt-Stealer-Malware

Cyber-Hintertür entdeckt: automatische Kopien exfiltrierter Daten der Opfer an privaten Telegram-Chat

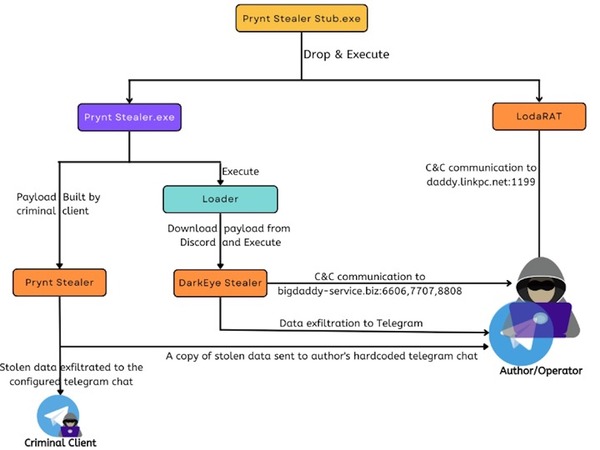

Schadcode zum Erbeuten von Firmeninformationen, wie beispielsweise der sogenannte Infostealer „Prynt“, würden von den Machern häufig über einen „Builder“ konfiguriert und dann an weniger erfahrene Bedrohungsakteure verkauft. Bei der Analyse des „Prynt Stealer“ hätten die Sicherheitsforscher nun eine Hintertür entdeckt, „die automatisch Kopien der exfiltrierten Daten der Opfer an einen privaten ,Telegram’-Chat weiterleitet“.

Dieser Chat wird von den Entwicklern des Builders überwacht, die damit die gestohlenen Daten abgreifen könnten. Auf diese Weise gelangten die Daten der bestohlenen Organisationen in die Hände mehrerer Bedrohungsakteure, „wodurch sich das Risiko eines oder mehrerer groß angelegter Angriffe erhöht“.

Mit Prynt Stealer können Cyber-Kriminelle Anmeldeinformationen erfassen

Mit dem „Prynt Stealer“ seien Cyber-Kriminelle in der Lage, Anmeldeinformationen zu erfassen, „die auf einem kompromittierten System gespeichert sind, einschließlich Webbrowsern, VPN/FTP-Clients sowie Messaging- und Spieleanwendungen“. Programmiert worden sei der Stealer auf Basis von Open-Source-Projekten wie „AsyncRAT“ und „StormKitty“. Nach den Erkenntnissen der Sicherheitsforscher seien die Malware-Familien „DarkEye“ und „WorldWind“, welche ebenfalls Informationen stehlen würden, mit „Prynt Stealer“ nahezu identisch.

„Prynt Stealer“ sei eine relativ neue, in „.NET“ geschriebene Malware-Familie für Informationsdiebstahl. Bei „Prynt Stealer“ handele es sich teilweise um Code, welcher direkt aus den „Repositories“ der Varianten „WorldWind“ und „DarkEye“ kopiert worden sei und auf densekben Malware-Autor schließen lasse. Viele Teile des „Prynt Stealer“-Codes, welche von anderen Malware-Familien entliehen worden seien, würden nicht verwendet, seien aber in der Binärdatei als unerreichbarer Code vorhanden. Die erbeuteten Dateien des Opfers würden zu einem „Telegram“-Account des „Prynt“-Betreibers weitergeleitet. „Was der Betreiber nicht wissen dürfte, ist allerdings, dass eine Kopie dieser Daten via einen weiteren eingebetteten ,Telegram’-Kanal ebenfalls an den eigentlichen Autoren der Malware geschickt wird. Als Hintertür kommt dabei ,DarkEye’-Code zum Einsatz.“

Autor profitiert von Aktivitäten anderer Cyber-Krimineller

Bereits in der Vergangenheit habe dieses Vorgehen von Malware-Autoren beobachtet werden wenn – „wenn Malware kostenlos zur Verfügung gestellt wurde“. Der Autor profitiere von den Aktivitäten der Cyber-Kriminellen, „die seine Malware einsetzen und Unternehmen damit infizieren“.

Da alle entdeckten „Prynt Stealer“-Samples denselben „Telegram“-Kanal eingebettet hätten, lasse auf den vorsätzlichen Einbau der Hintertür zum Zweck der Monetarisierung schließen, obwohl manche der Kunden auch für „Prynt Stealer“ bezahlten.

Auch im Cyberspace keine Ehre unter Dieben

Die freie Verfügbarkeit von Quellcode von zahlreichen Malware-Familien habe die Entwicklung und Anpassung für Bedrohungsakteure mit geringen Programmierkenntnissen einfacher denn je gemacht. Infolgedessen seien im Laufe der Jahre viele neue Malware-Familien entstanden, die auf beliebten „Open Source“-Malware-Projekten wie „NjRat“, „AsyncRAT“ und „QuasarRAT“ basierten.

„Der Autor von ,Prynt Stealer’ ging noch einen Schritt weiter und fügte eine Hintertür hinzu, um seine Kunden zu bestehlen. Dafür baute er einen ,Telegram’-Token und eine Chat-ID in die Malware ein.“ Diese Taktik sei keineswegs neu und zeige einmal mehr, „dass es keine Ehre unter Dieben gibt“.

Weitere Informationen zum Thema:

zscaler, 01.09.2022

No Honor Among Thieves – Prynt Stealer’s Backdoor Exposed / Technical Comparison of Prynt Stealer, WorldWind, and DarkEye Malware

Aktuelles, Experten, Studien - Apr. 1, 2025 13:23 - noch keine Kommentare

14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

weitere Beiträge in Experten

- Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

- World Backup Day 2025: Regelmäßige Datensicherung laut BSI unverzichtbar

Aktuelles, Branche, Studien - Apr. 1, 2025 13:39 - noch keine Kommentare

Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

weitere Beiträge in Branche

- Cyberresilienz: Empfehlungen für die Entscheiderebene

- PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

- World Backup Day 2025 als Anlass für Überlegungen zu einer resilienten Datenschutzstrategie

- ICS/OT Cybersecurity Budget Report 2025: Über 50 Prozent der Befragten fühlen sich bedroht

- Threat to water supply from cyber attacks still underestimated

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren