Aktuelles, Branche - geschrieben von dp am Dienstag, Januar 28, 2025 13:41 - 2 Kommentare

Cyber-Kriminelle in der Schweiz werfen Köder aus: Versand gefälschter E-Mails des Finanzamts

Proofpoint hat alarmierende Zunahme von Cyber-Kampagnen und bösartigen Domains festgestellt

[datensicherheit.de, 28.01.2025] IT-Security-Experten von Proofpoint haben nach eigenen Angaben „eine alarmierende Zunahme von Cyber-Kampagnen und bösartigen Domains festgestellt, bei denen Steuerbehörden und andere Finanzinstitutionen in der Schweiz imitiert werden“. Ihre Erkenntnisse wurden in einem aktuellen „Security Brief“ veröffentlicht (s.u.).

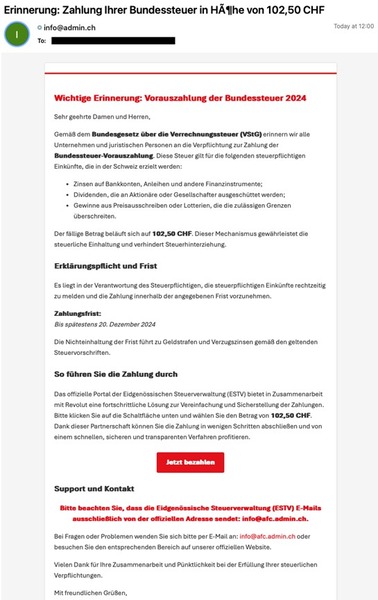

Abbildung: Proofpoint

Fake-Beispiel für cyber-kriminelle Erinnerung an Zahlung der Bundessteuer in der Schweiz

Cyber-Kriminelle geben sich als Eidgenössische Steuerverwaltung aus

Im Dezember 2024 entdeckte Proofpoint demnach eine Betrugskampagne, welche gezielt Schweizer Organisationen ins Visier nahm. Cyber-Kriminelle hätten sich dabei als Eidgenössische Steuerverwaltung ausgegeben und die Empfänger aufgefordert, vermeintliche Steuerschulden mittels Kreditkarte über die Zahlungsplattform „Revolut“ zu begleichen. Laut den Untersuchungsergebnissen von Proofpoint war das Ziel dieser Kampagne nicht der Diebstahl von Kreditkartendaten, „sondern die Umleitung von Zahlungen auf ein von den Angreifern kontrolliertes ,Revolut’-Konto“.

Diese Ergebnisse unterstrichen die raffinierten Methoden Cyber-Krimineller, um ihre Opfer zu täuschen und zu manipulieren. Insbesondere im Laufe der Steuersaison seien solche Taktiken effektiv, weil viele Menschen und Unternehmen mit Steuerbehörden und Finanzdienstleistern interagierten und daher eher geneigt seien, solche Köder für authentisch zu halten. Es sei daher von entscheidender Bedeutung, „dass Organisationen ihre Belegschaft über die häufig von Cyber-Kriminellen eingesetzten Techniken und Köder aufklären, um solche Angriffe abzuwehren“.

Steuerbezogene Inhalte während der weltweiten Steuersaison ein beliebter Cyber-Köder

„Steuerbezogene Inhalte sind während der weltweiten Steuersaison immer ein beliebter Köder, und Proofpoint beobachtet typischerweise einen Anstieg solcher Inhalte zu Beginn des Jahres. Dabei kann es sich um einen wirksamen Köder handeln, weil er die Dringlichkeit von Fristen mit der Androhung von zusätzlichen Gebühren, Geschäftsunterbrechungen oder Auswirkungen auf Zahlungen verbindet“, erläutert Selena Larson, „Staff Threat Researcher“ bei Proofpoint. Darüber hinaus seien Menschen eher geneigt, auf Inhalte zu antworten oder sich damit zu befassen, „wenn sie von einer als Autorität anerkannten Quelle wie einer Regierungsbehörde zu stammen scheinen“.

Es sei wichtig, „dass die Menschen besonders wachsam sind, wenn sie eine E-Mail in ihrem Posteingang finden, die den Anschein erweckt, dass sie etwas mit Steuern zu tun hat“. Denn Cyber-Kriminelle seien wirklich gut darin, überzeugende Köder zu verbreiten. Weil viele Unternehmen ihre Geschäfte per E-Mail abwickelten, erwarteten ihre Mitarbeiter solche Inhalte und gingen davon aus, „dass sie legitim sind“. Außerdem kombinierten Cyber-Kriminelle E-Mails oft mit Anrufen oder Textnachrichten und nutzten so mehrere Kanäle für ihre Angriffe.

Belegschaft sollte auf gängige Techniken Cyber-Krimineller achten

Unternehmen bzw. ihre Belegschaft sollten auf gängige Techniken Cyber-Krimineller achten, „wie gefälschte Domänen und Identitäten, eine aufdringliche und dringliche Sprache, die Weiterleitung auf Websites, die nicht offiziell von den vermeintlichen Personen betrieben werden, und die Aufforderung, Zahlungen an Anwendungen oder Websites von Drittanbietern zu leisten“. Larson betont: „Wenn Unternehmen diese Taktiken verstehen und wachsam bleiben, können sie die Wahrscheinlichkeit, Opfer eines Phishing-Angriffs zu werden, erheblich verringern und ihr Geld und ihre sensiblen Daten wirksam schützen.“ Diese Attacken zielten meist darauf ab, sensible Informationen zu stehlen bzw. finanzielle Gewinne zu erzielen. Um das Risiko eines erfolgreichen Angriffs zu verringern, empfiehlt Proofpoint folgende Maßnahmen:

1. Schulen Sie Ihre Mitarbeiter, bösartige E-Mails und SMS zu erkennen und zu melden!

Regelmäßige Schulungen und simulierte Angriffe könnten viele Angriffe stoppen und helfen, besonders gefährdete Personen zu identifizieren. Nachhaltige Simulationen ahmten reale Angriffstechniken nach. „Achten Sie auf Security-Lösungen, die auf realen Angriffstrends und den neuesten Bedrohungsdaten basieren. Angreifer nutzen auch SMS und bösartige QR-Codes, um Angestellte anzugreifen, daher ist es wichtig, diese Methoden in die Schulung einzubeziehen!“

2. Sie müssen davon ausgehen, dass die Angestellten trotzdem irgendwann auf einige der Bedrohungen klicken werden!

Angreifer würden immer neue Wege finden, die menschliche Natur auszunutzen. „Finden Sie eine Security-Lösung, die eingehende E-Mail-Bedrohungen, die auf Mitarbeiter abzielen, erkennt und blockiert, bevor sie den Posteingang erreichen. Investieren Sie in eine Lösung, die das gesamte Spektrum von E-Mail-Bedrohungen abdeckt, nicht nur Malware-Bedrohungen!“ Einige Angriffe wie BEC (Business Email Compromise) und andere Formen des E-Mail-Betrugs seien mit herkömmlichen Sicherheitstools nur schwer zu erkennen. „Ihre Lösung sollte sowohl externe als auch interne E-Mails scannen – Angreifer können kompromittierte Konten verwenden, um Benutzer innerhalb desselben Unternehmens zu täuschen. Web-Isolation kann ein wichtiger Schutz gegen unbekannte und riskante URLs sein.“

3. Verwalten Sie den Zugriff auf sensible Daten und interne Bedrohungen!

Ein „Cloud Access Security Broker“ könne helfen, „Cloud“-Konten zu sichern und die richtigen Zugriffsrechte für Benutzer und zusätzliche Anwendungen von Drittanbietern auf Grundlage der relevanten Risikofaktoren zu gewähren. Plattformen für das Insider-Risikomanagement könnten zum Schutz vor Insider-Bedrohungen beitragen, „auch für Nutzer, die durch Angriffe von außen gefährdet sind“.

4. Zusammenarbeit mit einem Anbieter von Bedrohungsdaten!

Gezielte Angriffe erforderten zur Abwehr fortschrittliche Bedrohungsdaten. „Verwenden Sie eine Lösung, die statische und dynamische Techniken kombiniert, um neue Angriffswerkzeuge, -taktiken und -ziele zu erkennen und daraus zu lernen!“

Weitere Informationen zum Thema:

proofpoint, Selena Larson, 28.01.2025

Security Brief: Threat Actors Take Taxes Into Account

2 Kommentare

Cyber-Kriminelle in der Schweiz werfen Köder aus: Versand gefälschter E-Mails des Finanzamts

[…] datensicherheit.de, 28.01.2025 Cyber-Kriminelle in der Schweiz werfen Köder aus: Versand gefälschter E-Mails des Finanzamts / Pro… […]

Kommentieren

Aktuelles, Experten, Studien - Apr. 16, 2025 0:33 - noch keine Kommentare

Der Web-Tatort: Cyber-Mobbing kann junge Menschen krank machen

weitere Beiträge in Experten

- Windows 10: BSI empfiehlt Upgrade oder Wechsel des Betriebssystems nach Support-Ende

- Zunehmendes Unbehagen vor Telefonaten: Ein Drittel hat bereits notwendige Anrufe aufgeschoben

- DORA-Frist vom 14. und dem 28. April 2025: Lieferkettensicherheit als Herausforderung

- Security Forum 2025: Top-aktuelle Themen aus dem Bereich Cyber- bzw. IKT-Sicherheit im Fokus

- Koalitionsvertrag: Digitalcourage warnt vor untoten Überwachungsallüren

Aktuelles, Branche - Apr. 16, 2025 0:19 - noch keine Kommentare

DORA macht deutlich: Europas Finanzsektor benötigt neue digitale Risikokultur

weitere Beiträge in Branche

- Luftfahrt-Infrastruktur unter Druck: Flugreisen in den Osterferien erhöhen Herausforderungen

- McAfee warnt: Betrüger nehmen gerne junge Urlauber ins Visier

- eco kommentiert AI Continent Action Plan der EU-Kommission

- BEC-Angreifer: Beuteforderungen verdoppelten sich innerhalb eines Quartals

- Millionenschäden: Identitätsbetrug zum Schaden von Unternehmen

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

[…] Jump to article: http://www.datensicherheit.de/cyber-kriminelle-schweiz-koeder-versand-faelschung-e-mails-finanzamt […]