Aktuelles, Branche, Studien - geschrieben von dp am Sonntag, Juli 14, 2019 20:05 - noch keine Kommentare

Bitdefender-Labs legen Blaupause eines Cyber-Angriffs offen

Bankenattacke der „Carbanak“-Gruppe im zeitlichen Verlauf rekonstruiert

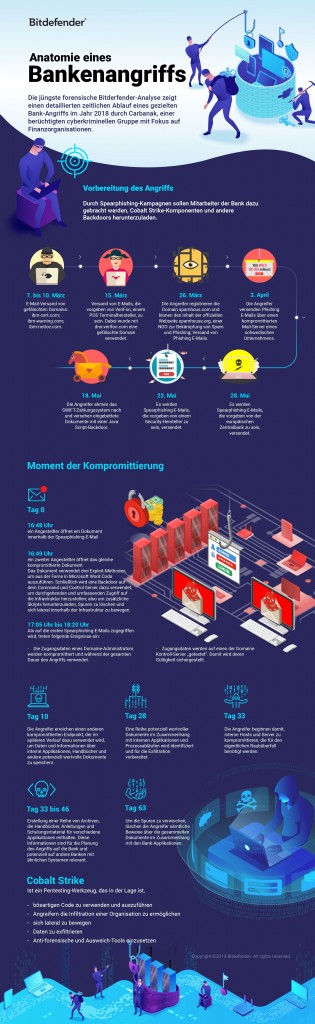

[datensicherheit.de, 14.07.2019] Experten der Bitdefender-Labs ist es nach eigenen Angaben gelungen, den zeitlichen Verlauf eines Angriffs der „Carbanak“-Gruppe im Jahr 2018 auf eine osteuropäische Bank vollständig zu rekonstruieren. Neben einem „Whitepaper“ haben die Bitdefender-Experten den „Carbanak“-Angriff nun auch übersichtlich in einer Infografik dargestellt. Darin lasse sich eine genaue Beschreibung des Angriffs finden, die sehr plastisch vor Augen führen soll, wie die Cyber-Kriminellen vorgegangen sind, um Sicherheitslücken auszunutzen.

Neues Whitepaper von Bitdefender: Blaupause eines Cyber-Angriffs

Mit Hilfe der „Cobalt Strike“-Malware 63 Tage durch die gesamte Infrastruktur bewegt

Experten der Bitdefender-Labs sei es gelungen, den zeitlichen Verlauf eines Angriffs der „Carbanak“-Gruppe vollständig zu rekonstruieren. Das Opfer sei eine osteuropäische Bank.

Die Rekonstruktion aller Aktivitäten der Attacke liefere wertvolle Erkenntnisse für die Sicherung Kritischer Infrastrukturen (Kritis) und zeige die Bedeutung von Endpoint-Security-Maßnahmen auf.

„Während die Infiltrierung des Netzwerks bereits nach 90 Minuten abgeschlossen war, bewegten sich die Angreifer mit Hilfe der ,Cobalt Strike‘-Malware weitere 63 Tage durch die gesamte Infrastruktur, um das System auszuspähen und weitere Informationen für den finalen Raubüberfall zu sammeln. Wäre die Attacke erfolgreich gewesen, hätten die Kriminellen unbemerkt über das Geldautomatennetzwerk verfügen können.“

Infiltration mittels Spear-Phishing-Kampagne

Gegenstand der Untersuchung sei ein Angriff auf ein osteuropäisches Finanzinstitut im Mai 2018 gewesen. Die Infiltration mittels einer Spear-Phishing-Kampagne mit der URL „swift-fraud.com/documents/94563784.doc“ sowie der Einsatz der „Cobalt Strike Malware“ deuteten auf die „Carbanak“-Gruppe hin.

Die „Carbanak-Bande“ blicke auf eine lange Erfolgsgeschichte bei Angriffen auf Finanzinstitutionen zurück. Ihre Strategie ziele darauf ab, illegale Transaktionen durchzuführen oder Geldautomaten-Infrastrukturen zu übernehmen, die mit Hilfe von „Money Mules“ geplündert würden.

Mehrere der „Carbanak“-Gruppe zugeschriebene Spear-Phishing-Kampagnen zwischen März und Mai 2018 seien von Sicherheitsforschern analysiert worden. Diese Kampagnen hätten sich als E-Mails von hochkarätigen Organisationen wie IBM, der Europäischen Zentralbank oder auch von Cyber-Sicherheitsunternehmen ausgegeben. Durch die Auswertung von „Threat Intelligence Feeds“ und Logfileanalysen der im Mai 2018 betroffenen Bank sei es Experten von Bitdefender nun gelungen, den zeitlichen Verlauf eines derartigen Angriffs detailliert zu rekonstruieren:

Tag 0: Die Infiltration

An einem regulären Arbeitstag um 16.48 Uhr erhalten zwei Mitarbeiter einer Bank eine E-Mail, dessen schadhaften Anhang beide unabhängig voneinander binnen einer Minute öffnen.

Das angehängte Dokument nutzt die „Remote Code Execution“-Exploits CVE-2017-8570, CVE-2017-11882 und CVE-2018-0802 von „Microsoft Word“. Darüber wird unbemerkt eine Verbindung zu einem C&C-Server über eine Backdoor hergestellt: Die Datei „smrs.exe“ (d68351f754a508a386c06946c8e79088) initiiert einen Shell-Befehl, der wiederum den „Cobalt Strike Beacon“ herunterlädt.

Im Anschluss daran werden Zugangsdaten zum Domain-Server entwendet, getestet und schließlich der Domain-Controller übernommen. Mit Ende dieser ersten Angriffswelle um 18.20 Uhr sind die Angreifer bereits in der Lage, weitere Nutzerdaten herunterzuladen und auszuführen, sich unbemerkt durch das System zu bewegen, Dateien zu löschen und Registrierungsschlüssel zu beseitigen, um ihre Spuren zu verwischen.

Tage 1-28: Die Ausspähung

In den fünf darauffolgenden Wochen konzentrieren die Angreifer ihre Aktivitäten darauf, systematisch zahlreiche Arbeitsplätze zu kompromittieren, um an Informationen zu gelangen, die von Nutzen sein könnten.

Am Tag 10 erfasst der Angriff den dreizehnten Endpunkt, welcher im späteren Verlauf für die Informationssammlung und -speicherung genutzt wird.

Am Tag 28 wird eine Reihe von als potenziell wertvoll erachteten Dokumenten zu internen Anwendungen und Verfahren für die Exfiltration vorbereitet.

Tage 30-63: Die Informationssammlung und Vorbereitung des Diebstahls

Im weiteren Verlauf wird die Informationssammlung systematisiert. In einem Zeitraum von 17 Tagen legen die Angreifer verschiedene Ordner mit Handbüchern, Anleitungen und Schulungsunterlagen für verschiedene Anwendungen an. Dabei ist davon auszugehen, dass diese Informationen nicht nur dazu dienen, den finalen Diebstahl ausführen zu können, sondern auch dazu verwendet werden, Angriffstaktikten für künftige Ziele mit vergleichbaren Systemen zu verfeinern.

Ab Tag 33 beginnen die Angreifer damit, interne Hosts und Server zu kompromittieren, die für den eigentlichen Raubüberfall benötigt werden. Der „Cobalt Strike Beacon“ erzeugt einen VPN-Tunnel zu einem externen Arbeitsplatz der Hacker, von dem aus ausgewählte Workstations der legitimen Bankeninfrastruktur angemeldet werden. Diese C&C-Verbindungen dauerten zwischen 20 Minuten und einer Stunde und wurden stets außerhalb der Geschäftszeiten und an Wochenenden durchgeführt.

An Tag 63 schließlich verwischen die Angreifer ihre Spuren, indem sie sämtliche Beweise für ihre Informationssammlung vernichten.

Mittels „Money Mules“ ggf. beliebig oft den festgesetzten Höchstbetrag abheben können

Wäre der Angriff unentdeckt geblieben, hätten die Hacker die Kontrolle über das Geldautomatennetzwerk der Bank erlangt. Damit wären sie in der Lage gewesen, das Auszahlungslimit an Geldautomaten mit einer vorab autorisierten Karte zurückzusetzen. Auf diese Weise hätten die vor Ort abgestellten „Money Mules“ beliebig oft den festgesetzten Höchstbetrag abheben können, ohne dass von dem betreffenden Automaten die Transaktion als verdächtig an die Bank gemeldet würde.

Im Allgemeinen sei eine Infiltration mittels Spear-Phishing-Kampagnen nicht ungewöhnlich, da es derartigen E-Mails meistens gelinge, Sicherheitsmaßnahmen auf Server-Ebene zu umgehen. Unternehmen könnten das Risiko einer Infektion minimieren, „wenn Endpoint-Security-Lösungen eingesetzt werden, die über URL-Filter, verhaltensbasierte Analysen und Sandboxing verfügen“.

Ein Untersuchungsbericht fasst laut Bitdefender die zeitliche Abfolge und einzelnen Schritte der Attacke zusammen und steht zum Download zur Verfügung.

Anatomie eines Bankenangriffs: Zeitspanne über 64 Tage

Weitere Informationen zum Thema:

Bitdefender/Labs, 04.06.2019

An APT Blueprint: Gaining New Visibility into Financial Threats

datensicherheit.de, 20.05.2019

KI-basierte Cyber-Angriffe: Präventive Sicherheitsmaßnahmen erforderlich

datensicherheit.de, 11.12.2018

Bitdefenders Cybersicherheitsprognosen: Top 10 für 2019

Aktuelles, Experten, Studien - Apr. 1, 2025 13:23 - noch keine Kommentare

14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

weitere Beiträge in Experten

- Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

- World Backup Day 2025: Regelmäßige Datensicherung laut BSI unverzichtbar

Aktuelles, Branche, Studien - Apr. 1, 2025 13:39 - noch keine Kommentare

Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

weitere Beiträge in Branche

- Cyberresilienz: Empfehlungen für die Entscheiderebene

- PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

- World Backup Day 2025 als Anlass für Überlegungen zu einer resilienten Datenschutzstrategie

- ICS/OT Cybersecurity Budget Report 2025: Über 50 Prozent der Befragten fühlen sich bedroht

- Threat to water supply from cyber attacks still underestimated

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren