Aktuelles, Branche - geschrieben von dp am Donnerstag, August 13, 2020 20:12 - noch keine Kommentare

Amazons Alexa: Check Point deckte Verletzlichkeit auf

Research-Team fand diverse Alexa-Schwachstellen, welche Angreifer hätten ins Visier nehmen können

[datensicherheit.de, 13.08.2020] Was die Sicherheitsforscher von Check Point vermutet hätten, habe sich nun bestätigt: Amazons Sprach-Assistent „Alexa“ könne ein „sehr gefährliches Einfallstor für Angreifer“ sein – die Experten hätten „diverse Schwachstellen“ gefunden.

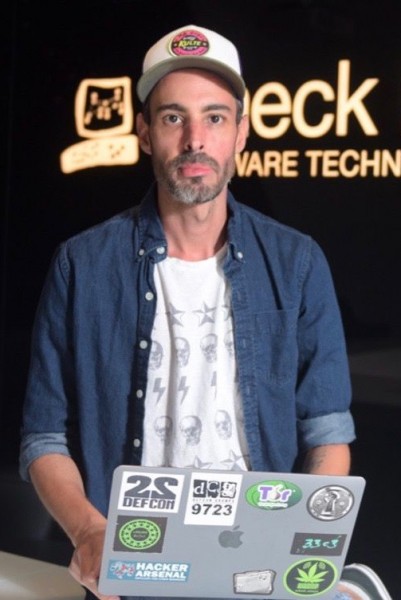

Foto: Check Point

Oded Vanunu: „Es sind diese riesigen, digitalen Plattformen, die uns Menschen am meisten schaden können.“

Nutzer hätten über Alexa ausspioniert werden können

Das Research-Team der Check Point® Software Technologies Ltd. habe bei genauerer Betrachtung des Smart-Home-Devices „Amazon Alexa“ diverse Schwachstellen gefunden, welche von Angreifern hätten ins Visier genommen werden können.

Mit nur einem falschen Klick habe den Anwendern der Verlust zahlreicher persönlicher Daten oder sogar der Historie sämtlicher Sprachaufzeichnungen gedroht, also des persönlichen Stimmen-Profils. Außerdem hätten sie über „Alexa“ ausspioniert werden können.

Bereits über 200 Millionen Alexa in Haushalten auf der ganzen Welt

„Über 200 Millionen ,Alexa‘-Geräte verschiffte Versand-Riese Amazon bereits in Haushalte auf der ganzen Welt. Mittels Spracheingabe können die Nutzer andere Smart-Home-Geräte steuern, Musik abspielen, Fernsehen und Produkte aus dem Online-Versandhaus sofort ordern.“

Wegen dieser dauerhaften Anbindung aber an das Internet und der Vernetzung mit weiteren Geräten im Haushalt seien Amazons „Alexa“-Geräte ein interessantes Einfallstor für Hacker. Die Nachforschungen von Check Point zeigen demnach nun, „wie anfällig der Sprach-Assistent tatsächlich war“.

Zugriff auf sämtliche Alexa-Sprachaufzeichnungen möglich gewesen

Bei einem erfolgreichen Angriff hätten die Hacker laut Check Point

- Zugriff auf die persönlichen Informationen eines Opfers, wie Bankdaten, Benutzernamen, Telefonnummern und Wohnadresse, erhalten;

- Zugriff auf sämtliche Sprachaufzeichnungen erhalten, welche in „Alexa“ als Historie hinterlegt werden;

- die Möglichkeit zur unbemerkten Installation von Skills (Apps) auf dem „Alexa“-Konto eines Benutzers gehabt;

- Einsicht in die Zugriffsberechtigungen und Funktionen eines „Alexa“-Benutzerkontos erhalten;

- Befugnis zur unbemerkten Installation oder Löschung von Applikationen bekommen.

Hacker hätten Skills auf Alexa-Konto eines Opfers entfernen oder installieren können

Aus technischer Sicht sei es den Forschern von Check Point gelungen zu zeigen, dass bestimmte Amazon- und „Alexa“-Subdomains anfällig für einfache „Cross-Origin Ressource Sharing“-Fehlkonfigurationen (CORS) und „Cross Site Scripting“ (CSS) gewesen seien. Wegen der Verwendung von „XSS“ seien die Forscher zudem in der Lage gewesen, „das CSRF-Token abzufangen und Aktionen im Namen des Opfers durchzuführen“.

So hätten diese Exploits es einem Angreifer ermöglichen können, Skills auf dem „Alexa“-Konto eines Opfers zu entfernen oder zu installieren, auf dessen Stimmverlauf zuzugreifen und persönliche Informationen über die Interaktionen des Benutzers mit einzelnen Programmen zu stehlen. Die installierten Skills müssten dabei nicht einmal Malware enthalten – ein Fernzugriff auf Mikrofon oder Kamera eines „Alexa“-Gerätes könne in den falschen Händen bereits zur Daten- und Informations-Spionage missbraucht werden.

Einblick in die per „Alexa“ getätigten Transaktionen…

Ein Angriff hätte nur einen einzigen Klick auf einen vermeintlichen, indes vom Angreifer erstellten Amazon-Link erfordert, um erfolgreich zu sein. Besonders der Zugriff auf die Sprach-Historie hätte Hackern wertvolle und intime Informationen über den Benutzer in die Hände spielen können, sowie das Tor für weitere „Social Engineering“-Angriffe über Vishing öffnen können.

Durch Einblick in die per „Alexa“ getätigten Transaktionen könnten Angreifer zudem die Bankinformationen des Nutzers erbeuten. „Check Point informierte Amazon verantwortungsbewusst über die Ergebnisse und die Schwachstellen auf den Subdomains. Sie wurden entsprechend geschlossen.“ Bis dahin aber könne ein Nutzer zum Opfer eines solchen Angriffes geworden sein.

Möglicher Ablauf eines Angriffs auf Alexa laut Check Point:

- Ein „Alexa“-Benutzer klickt auf einen gefälschten Link, der ihn angeblich zu Amazon leitet, woraufhin der Angreifer die Möglichkeit hat, schädlichen Code auszuführen.

- Der Angreifer erhält eine Liste aller installierten Anwendungen auf dem „Alexa“-Konto und das CRF-Token des Benutzers.

- Der Angreifer kann nun eine oder mehrere Anwendungen des Benutzers löschen.Dann installiert der Angreifer eine gefälschte Anwendung desselben Rufnamens wie die gelöschte.

- Sobald der Benutzer diese über den Sprachbefehl aufruft und so die Hacker-App aktiviert, versetzt er den Angreifer in die Lage, verschiedene Aktionen über „Alexa“ durchzuführen und das Konto sozusagen zu übernehmen.

Alexa-Besitzer würde Angriff nicht bemerken

„Intelligente Lautsprecher und virtuelle Assistenten sind so alltäglich, dass man leicht übersieht, wie viele persönliche Daten sie sammeln und welche Rolle sie bei der Steuerung anderer intelligenter Geräte in unseren Wohnungen spielen“, warnt Oded Vanunu, „Head of Products Vulnerabilities Research“ bei Check Point.

Vanunu führt weiter aus: „Hacker erkennen sie dagegen als Einstiegspunkte in das häusliche Leben der Menschen und missbrauchen sie, um auf intime Daten zuzugreifen, Gespräche zu belauschen oder andere böswillige Aktionen durchzuführen. Der Besitzer merkt davon nichts. Wir haben diese Untersuchung durchgeführt, um zu zeigen, wie wichtig die zuverlässige Absicherung dieser Geräte ist, um die Privatsphäre der Benutzer zu wahren.“

Alexa aufgrund der Allgegenwart und Verbindung zu anderen IoT-Geräten in der Wohnung besonders von Interesse

Amazon habe schnell auf ihre Offenlegung reagiert, um diese Schwachstellen auf bestimmten Amazon- und „Alexa“-Subdomänen zu schließen. Vanunu: „Wir hoffen, dass die Hersteller ähnlicher Geräte dem Beispiel von Amazon folgen werden und ihre Produkte auf Schwachstellen überprüfen, welche die Privatsphäre der Benutzer gefährden könnten.“

Ähnliche Sicherheitsforschung hätten sie bereits bezüglich „Tiktok“, „WhatsApp“ und „Fortnite“ durchgeführt – und „alarmierende Ergebnisse“ erhalten. „Alexa“ allerdings habe sie aufgrund seiner Allgegenwart und seiner Verbindung zu anderen IoT-Geräten in der Wohnung schon seit einiger Zeit Sorgen bereitet. „Es sind diese riesigen, digitalen Plattformen, die uns Menschen am meisten schaden können. Daher ist der Grad deren Sicherheit von entscheidender Bedeutung“, betont Vanunu.

Weitere Informationen zum Thema:

cp<r> CHECK POINT RESEARCH, 13.08.2020

Keeping the gate locked on your IoT devices: Vulnerabilities found on Amazon’s Alexa

Check Point Software Technologies, Ltd. Auf YouTube, 13.08.2020

Keeping your gate locked on your IoT devices: Vulnerabilities found on Amazon Alexa

Aktuelles, Experten, Studien - Apr. 1, 2025 13:23 - noch keine Kommentare

14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

weitere Beiträge in Experten

- Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

- World Backup Day 2025: Regelmäßige Datensicherung laut BSI unverzichtbar

Aktuelles, Branche, Studien - Apr. 1, 2025 13:39 - noch keine Kommentare

Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

weitere Beiträge in Branche

- Cyberresilienz: Empfehlungen für die Entscheiderebene

- PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

- World Backup Day 2025 als Anlass für Überlegungen zu einer resilienten Datenschutzstrategie

- ICS/OT Cybersecurity Budget Report 2025: Über 50 Prozent der Befragten fühlen sich bedroht

- Threat to water supply from cyber attacks still underestimated

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren