Aktuelles, Experten, Gastbeiträge - geschrieben von ks am Montag, November 7, 2011 17:44 - noch keine Kommentare

Wie ein verschlüsselter Text aus dem 18. Jahrhundert für Schlagzeilen sorgte

Ein internationales Forscherteam dechiffrierte ein bisher unbekanntes verschlüsseltes Buch und will nun weitere ungelöste Verschlüsselungen in Angriff nehmen

Von unserem Gastautor Klaus Schmeh

[datensicherheit.de, 07.11.2011] Sogar der „Bild“ war es einen Artikel wert: Unter dem Titel US-Forscher knacken deutschen Geheim-Code berichtete das Blatt über drei Wissenschaftler, die ein altes verschlüsseltes Buch entziffert hatten. Das als „Codex Copiale“ bezeichnete Manuskript entpuppte sich als Werk aus dem 18. Jahrhundert – auch wenn ein Stempel mit der Jahreszahl 1866 zunächst auf eine spätere Entstehung hingedeutet hatte. Der auf Deutsch verfasste Inhalt dreht sich um Initiationsriten einer freimaurerähnlichen Gesellschaft. Anders als die „Bild“-Schlagzeile vermuten lässt, bestand das erfolgreiche Forscherteam nicht nur aus US-Amerikanern, sondern war ein amerikanisch-schwedisch-deutsches Gemeinschaftsprojekt.

Verschlüsselte Texte aus vergangenen Jahrhunderten sind keineswegs selten. In der Fachzeitschrift „Cryptologia“ wurden bereits mehrere Dutzend derartiger Dokumente analysiert – und selbst das ist nur ein Bruchteil des weltweiten Bestands. Zudem kommen immer wieder neue Code-Funde zum Vorschein – vom verschlüsselten Liebesgruß auf einer alten Postkarte bis zum alchemistischen Geheimrezept aus der Renaissance-Zeit. Mit den heute bekannten Methoden und der heutigen (Computer-)Technik sind solche historischen Kryptogramme in aller Regel zu knacken. Erst um das Jahr 1950 erreichte die Verschlüsselungstechnik ein Niveau, das die Codeknacker gegenüber den Verfassern verschlüsselter Botschaften ins Hintertreffen geraten ließ – sofern letztere Zugang zu den jeweils modernsten Verfahren hatten. Daher ist beispielsweise eine verschlüsselte Nachricht aus dem US-Sezessionskrieg oder aus dem viktorianischen England für heutige Code-Spezialisten meist nicht mehr als eine Routine-Übung.

Schlagzeilenträchtig sind historische Verschlüsselungsrätsel in der Regel nur, wenn sie – trotz der Möglichkeiten der heutigen Dechiffrierkunst – kompetenten Knackversuchen auf Dauer widerstehen. Das bekannteste Beispiel hierfür ist zweifellos das Voynich-Manuskript, ein verschlüsseltes Buch aus dem Mittelalter, an dem sich schon ganze Heerscharen von Codeknackern die Zähne ausgebissen haben. Die US-Amerikanerin Elonka Dunin war die erste, die ungelöste Kryptogramme mit historisch interessantem Hintergrund sammelte und eine entsprechende Liste auf ihrer Website veröffentlichte. Der Brite Nick Pelling hat eine ähnliche Kryptogramm-Hitparade zusammengestellt. Auf derartigen Listen finden sich neben dem „Voynich-Manuskript“ unter anderem die verschlüsselten Bekennerbriefe des „Zodiak-Mörders“ und die angeblich auf einen versteckten Schatz verweisenden „Beale-Chiffren“. Ob der verschlüsselte Text auf der Kryptos-Skulptur (auf dem CIA-Gelände in Virginia) auch historisch bedeutsam ist, ist Ansichtssache – Dunin meint ja, Pelling meint nein.

Der eingangs erwähnte „Codex Copiale“, der es bis in die „Bild“ schaffte, findet sich auf keiner der beiden Listen. Weder Dunin noch Pelling kannten ihn. Offensichtlich wurde das rätselhafte Buch, das seinen Namen durch den Eintrag „Copiale 3“ auf der letzten Seite erhielt, bereits in den 1970er-Jahren an der Akademie der Wissenschaften der DDR untersucht (mit negativem Ergebnis), ohne dass dies Eingang in die einschlägige Literatur gefunden hätte. Nach Ende des Kalten Kriegs gelangte das Manuskript in Privatbesitz, wobei die genauen Umstände bisher nicht öffentlich bekannt sind. Im Jahr 2008 erhielten einige deutsche Kryptologie-Experten eine Anfrage wegen des „Codex Copiale“ – jedoch mit der Bitte, nichts zu veröffentlichen. Die deutsche Sprachwissenschaftlerin Christiane Schaefer (Universität Uppsala) erfuhr nach eigener Aussage bereits 1998 von dem rätselhaften Buch. Als sie einen Vortrag des US-amerikanischen Computerlinguisten Kevin Knight (Universität Süd-Kalifornien) über die computerbasierte Entschlüsselung von Codes hörte, informierte sie diesen.

So entstand ein Dreierteam bestehend aus Knight, Schaefer sowie deren Kollegin Beáta Megyesi, das sich nun an die Arbeit machte. Die Forscher übertrugen zunächst die handschriftlichen Zeichen des „Codex Copiale“ in ein computerlesbares Format – ein Vorgang, der „Transkribieren“ genannt wird. Den Dreien kam entgegen, dass der Autor des „Codex Copiale“ sehr sorgfältig schrieb, wodurch so gut wie alle Buchstaben eindeutig identifizierbar sind – keine Selbstverständlichkeit bei derartigen Texten. Hilfreich für eine Codeknack-Versuch ist außerdem die Länge des Texts: 75.000 Zeichen boten den drei Wissenschaftlern eine große Menge an Material zur Analyse. Zum Vergleich: Es gibt historische Kryptogramme, die aus weniger als 20 Zeichen bestehen. Dafür sind auf den 105 beschriebene Seiten des „Codex Copiale“ keine Abstände zwischen Wörtern enthalten, was die Sache naturgemäß erschwert.

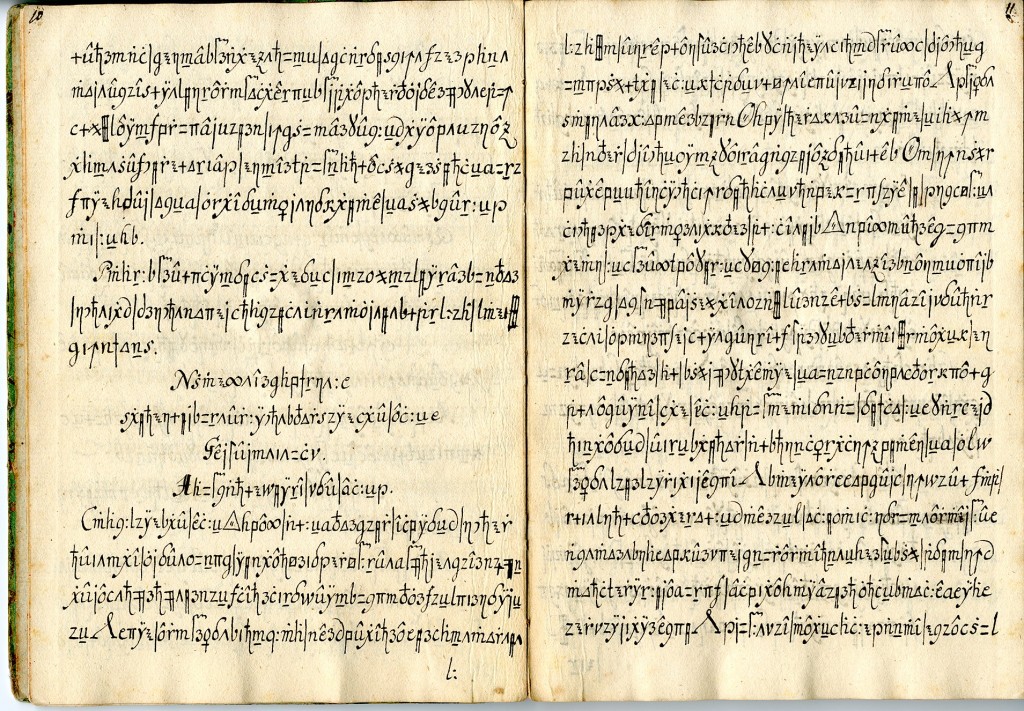

Abbildung: the copiale cipher – Kevin Knight, Beáta Megyesi, Christiane Schaefer

Der „Codex Copiale“ enthält 105 Seiten mit verschlüsseltem Text. Ein Forscherteam hat das Rätsel dieses geheimnisvollen Dokuments gelöst.

Die drei Forscher standen mit ihrer Arbeit in einer langen Tradition. So gibt es neben der „Copiale“-Chiffre eine ganze Reihe weiterer verschlüsselter Bücher, mit denen sich Kryptologen erfolgreich beschäftigten. Bereits 1825 gelang es dem Theologiestudenten Jonathan Smith, das verschlüsselte Tagebuch des britischen Staatssekretärs Samuel Pepys zu (1633-1703) knacken – es wurde zu einem Klassiker der britischen Literatur. Auch die verschlüsselte Autobiographie des Ägyptologen Simeone Levi (1843-1913), das verschlüsselte Kriegstagebuch von William Pitt Lawrence (1782-1853) und das verschlüsselte Tagebuch des tschechischen Dichters Karel Hynek Mácha (1810-1836) fanden ihren Meister. Es gibt jedoch auch verschlüsselte Bücher, die noch ungelöst sind, wie ein Blick auf die Listen von Dunin und Pelling verrät. Neben dem „Voynich-Manuskript“ gehören dazu der „Codex Rohonci“ (ein handgeschriebenes Buch aus Ungarn), das Notizbuch des Künstlers James Hampton und der von einem italienischen Künstler veröffentlichte „Codex Seraphinianus“. Weniger bekannt, und daher noch auf keiner Liste zu finden, sind die verschlüsselten Aufzeichnungen des italienischen Partisanen Antonio Marzi aus dem Zweiten Weltkrieg, die ebenfalls noch auf ihre Dechiffrierung warten.

Nachdem die drei Forscher den Text des „Codex Copiale“ transkribiert hatten, war die für eine erfolgreiche Dechiffrierung stets notwendige Kombination aus Intuition und Textstatistik gefragt. Die Wissenschaftler vermuteten zunächst, dass nur die römischen und griechischen Buchstaben den Text ausmachten, während sie die restlichen Symbole für Blender (also für bedeutungsloses Füllmaterial) hielten. Die nun angewendeten Statistiken ließen sich jedoch mit keiner gängigen Sprache in Einklang bringen. Daher versuchten sie es anschließend umgekehrt: Sie strichen die römischen Buchstaben als vermeintliche Blender und werteten die verbleibenden Symbole aus. Tatsächlich lieferten die Textstatistiken nun ein Resultat. Dieses deutete auf die deutsche Sprache hin. Es handelte sich jedoch nicht um eine einfache Buchstabenersetzung. Vielmehr hatte der Autor des Textes für häufige Buchstaben wie das E mehrere verschiedene Symbole (sogenannte Homophone) verwendet. Außerdem zeigte sich, dass einige Symbole für gängige Buchstabenkombinationen wie SCH, ST oder CH stehen. Am Ende konnten die drei Wissenschaftler den „Codex Copiale“ nahezu vollständig entschlüsseln. Am 24. Juni 2011 präsentierten sie ihr Ergebnis auf dem „4th Workshop on Building and Using Comparable Corpora“ in Portland (US-Bundesstaat Oregon).

Bei ihrer Dechiffrier-Arbeit nutzten die drei Wissenschaftler Methoden und Computer-Programme, die Kevin Knight eigentlich für einen anderen Zweck entwickelt hatte: für die automatische Übersetzung von Texten von einer Sprache in die andere. Vom Computer übersetzte Texte waren auf Grund der schlechten Qualität lange Zeit eher ein netter Gag als eine ernst zu nehmende Möglichkeit, eine Fremdsprache zu lesen. Doch in den letzten Jahren hat es deutliche Fortschritte gegeben. Die Arbeit der „Codex-Copiale-Löser“ zeigt, dass die entsprechenden Techniken – quasi als erwünschte Nebenwirkung – auch auf das Dechiffrieren verschlüsselter Texte angesetzt werden können. Ob man auf diese Weise auch das eine oder andere berühmte Kryptogramm lösen kann, dass auf der Liste von Dunin oder Pelling steht, wird sich zeigen. Knight, Schaefer und Megyesi glauben jedenfalls daran. Sie wollen sich daher als nächstes das „Voynich-Manuskript“ und die Inschrift der „Kryptos“-Skulptur vornehmen.

Klaus Schmeh ist Autor des Buchs „Codeknacker gegen Codemacher“, in dem die Geschichte der Verschlüsselungstechnik erzählt wird.

Weitere Informationen zum Thema:

the copiale cipher

Kevin Knight, Beáta Megyesi, Christiane Schaefer

COSMIC LOG on msnbc.com, 25.10.2011

Secret society’s code cracked

datensicherheit.de, 09.10.2011

Der Übergang zwischen Kryptologie und Magie ist fließend / Vom 6. bis 7. Oktober fand im US Bundesstaat Maryland das NSA Crypto History Symposium statt

Klaus Schmeh

Herzlich willkommen auf meiner Homepage!

Aktuelles, Experten - Apr. 27, 2025 0:27 - noch keine Kommentare

E-Rechnungspflicht als Herausforderung: Digitalisierung von Geschäftsprozessen eröffnet neue Angriffsflächen

weitere Beiträge in Experten

- Website-Tracking durch Drittdienste: In 185 von 1.000 Fällen Nachbesserung erforderlich

- Bitkom Consult kommentiert Koalitionsvertrag 2025: Neue Datenschutzreform soll Unternehmen stärken

- MerkurBets, CrazyBuzzer und SlotMagie: Datenleck soll über eine Million Kunden betroffen haben

- Neue Bundesregierung in der Pflicht: KRITIS müssen jetzt geschützt werden

- Wildauer Verkehrswissenschaftliches Kolloquium: Fahrzeugdatenübertragung am 23. April 2025 im Fokus

Aktuelles, Branche, Studien - Apr. 28, 2025 0:55 - noch keine Kommentare

Kritische Geschäftsabläufe: KI-gesteuerte Cyber-Angriffe nehmen zu

weitere Beiträge in Branche

- Beliebte Spieler-Plattform STEAM erstmals Phishing-Angriffsziel Nr. 1

- Armis Vulnerability Intelligence Database to support preventive Cyber Security

- SAP NetWeaver: New vulnerability of highest criticality disclosed

- SAP NetWeaver: Neue Schwachstelle höchster Kritikalität offengelegt

- Armis Vulnerability Intelligence Database soll präventive Cyber-Sicherheit unterstützen

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren