Aktuelles, Experten, Gastbeiträge - geschrieben von ks am Sonntag, Oktober 9, 2011 23:07 - noch keine Kommentare

Der Übergang zwischen Kryptologie und Magie ist fließend

Vom 6. bis 7. Oktober fand im US Bundesstaat Maryland das NSA Crypto History Symposium statt

Von unserem Gastautor Klaus Schmeh

[datensicherheit.de, 09.10.2011] Kennen Sie den Codex Rohonczi? Dieses mehrere Jahrhunderte alte, handgeschriebene Buch ist in unbekannten Buchstaben verfasst. Bisher ist es niemandem gelungen, dieses geheimnisvolle Werk zu entschlüsseln. Doch das könnte sich ändern. Auf dem „NSA Crypto History Symposium“, das am 6. und 7. Oktober 2011 in der Nähe von Baltimore (USA) stattfand, verkündete der ungarische Historiker Benedek Láng, das Rätsel des „Codex Rohonczi“ stehe kurz vor der Lösung.

Derartiges haben zwar auch schon andere behauptet, doch Láng gilt als seriöser Forscher, der nicht leichtfertig mit Sensationsmeldungen aufwartet. Man darf also auf eine baldige Veröffentlichung der mutmaßlichen „Rohonczi“-Löser – es handelt sich um zwei Landsleute Lángs – gespannt sein.

Insgesamt 180 Teilnehmer hatten sich beim zweijährlich stattfindenden „NSA Crypto History Symposium“ eingefunden, und einmal mehr wurde klar:

Die Kryptologie-Geschichte ist längst eine eigenständige Disziplin, deren Wachstum seit Jahrzehnten anhält. Noch in den 1980er-Jahren beschäftigten sich allenfalls ein paar Spezialisten mit dem Thema – viele davon mit der berühmten Verschlüsselungsmaschine Enigma. Heute ist das Themenspektrum so breit, dass selbst Experten nicht mehr die gesamte Kryptologie-Geschichte überblicken können. Es geht daher nichts mehr ohne Spezialisierung! Dies erkennt man nicht zuletzt an den oftmals sehr speziellen Themen, an denen die Krypto-Historiker forschen. Die Biographie des US-Kryptologie-Pioniers William Friedman ist genauso Gegenstand wissenschaftlicher Arbeiten wie verschlüsselte Telegramme aus dem Umfeld von Abraham Lincoln oder die Details der britischen Code-Knack-Maschine Colossus.

Auch der Deutsche Gerhard Strasser, emeritierter Professor für Germanistik und vergleichende Literaturwissenschaften, tauchte tief in die Geschichte der Verschlüsselungstechnik ein. In seinem Vortrag berichtete er, wie man in Paris Ende des 18. Jahrhunderts Aufenthaltsgenehmigungen für ausländische Besucher erstellte. Die kunstvoll gestalteten, aber ansonsten harmlos wirkenden Schriftstücke enthielten einen Code: An der Art und der Größe von Rahmen, Verzierungen und anderen Inhalten konnte der eingeweihte Betrachter erkennen, ob er es beispielsweise mit einem Frauenhelden, einem Kriminellen oder einem trinkfreudigen Zeitgenossen zu tun hatte. Auch zahlreiche körperliche Merkmale (z.B. die Haarfarbe) waren – für den Besitzer des Dokuments nicht erkennbar – einkodiert. Mangelnden Einfallsreichtum kann man den Verschlüsselungsexperten früherer Tage also nicht absprechen. Weil das so ist, gibt es in der Kryptologie-Geschichte nach wie vor massenweise offene Forschungsfragen, wie Craig Bauer, Chefredakteur der Fachzeitschrift „Cryptologia“, in einem weiteren Vortrag betonte. Bisher existiert beispielsweise noch nicht einmal eine halbwegs vollständige Liste von Spielfilmen, in denen Kryptologie eine Rolle spielt. Dabei ist „Enigma“ mit Kate Winslet bei weitem nicht der einzige.

Zu den spannendsten Entwicklungen in der Kryptologiegeschichte gehört derzeit die Aufarbeitung des Kalten Kriegs. In diesem spielte die Kryptologie naturgemäß eine wichtige Rolle. Doch gut 20 Jahre nach Ende des Kalten Kriegs sind noch immer viele Informationen aus dieser Zeit als geheim eingestuft und daher nicht zugänglich. Doch so langsam öffnen sich die Archive und geben interessante Dinge aus einer Epoche preis, in der die Verschlüsselungstechnik ein hohes Niveau erreichte und viele bis heute nicht zu knackende Verfahren hervorbrachte. Nicht umsonst konnte der Ungar László Ritter mit einem Vortrag über die Kryptologie in Ungarn zwischen 1945 und 1990 das Publikum in seinen Bann ziehen. Das wichtigste Ergebnis: Mit bescheidenen Mitteln gelangen den Ungarn einige spektakuläre Dechiffrier-Erfolge.

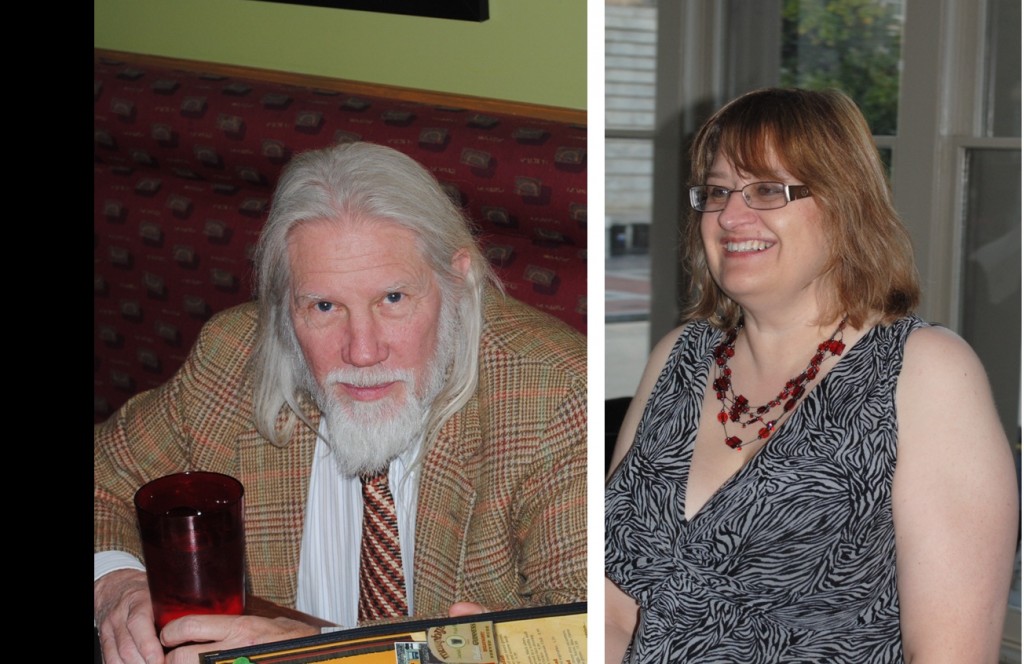

Zwei Stars beim „NSA Crypto History Symposium“: Kryptologie-Legende Whitfield Diffie und „Kryptos“-Expertin Elonka Dunin

Doch nicht nur Vorträge, sondern auch Personen standen beim „NSA Crypto History Symposium“ im Mittelpunkt – schließlich hat auch die immer größer werdende Szene der Kryptologie-Historiker ihre Stars. Zu diesen gehört Whitfield Diffie, Miterfinder der Public-Key-Kryptographie und einer der bedeutendsten Kryptologen der Geschichte, der sich beim Symposium die Ehre gab. Ein begehrter Gesprächspartner war außerdem David Kahn, der Begründer der Krypologie-Geschichte, der so manches Exemplar seines Buchklassikers „The Codebreakers“ signieren musste. Auch Elonka Dunin, weltweit führende Expertin zur verschlüsselten Skulptur Kryptos, hat eine beträchtliche Fan-Gemeinde um sich geschart – im von ihr initiierten „Kryptos“-Diskussionsforum tummeln sich inzwischen 1.500 Personen.

Einige davon hatten sich auf den Weg nach Baltimore gemacht. Auch deshalb war der von Dunin gehaltene Vortrag zum aktuellen Stand der „Kryptos“-Forschung gut besucht – auch wenn die charismatische Krypto-Lady nur verkünden konnte, dass der vierte Teil des Rätsels auch nach 20 Jahren noch ungelöst ist. Dafür gab es im Anschluss an das Symposium ein „Kryptos“-Treffen, bei dem ein Abend lang angeregt über Lösungsmöglichkeiten diskutiert wurde.

Zu den Höhepunkten der Veranstaltung gehörte zweifellos ein Vortrag des Radiocarbon-Experten Greg Hodgins von der Universität Arizona. Dieser erklärte, wie er zusammen mit seinen Kollegen eine Radiocarbon-Datierung des Voynich-Manuskripts durchgeführt hatte. Die Untersuchung ergab, dass das berühmte verschlüsselte Dokument höchstwahrscheinlich zwischen 1404 und 1438 entstanden ist. Dieses Ergebnis ist zwar seit zwei Jahren bekannt, doch eine schriftliche Veröffentlichung gibt es bisher nicht (sie soll jedoch demnächst erscheinen). Durch Hodgins äußerst interessanten Vortrag dürften allerdings schon vor einer formalen Veröffentlichung die letzten Zweifel an der Seriosität der Untersuchung ausgeräumt sein. So manche von Hobbyforschern aufgestellte Theorie ist damit hinfällig. Untersucht man die Ursprünge des „Voynich-Manuskripts“, dann kommt man nicht umhin, sich mit der Kryptologie der Renaissance zu beschäftigen.

Die US-Kryptologin Erin Higgins hat dies getan und berichtete in einem faszinierenden Vortrag über so manche mehr oder weniger richtungsweisende Verschlüsselungstechnik aus dieser Zeit. Eine ihrer Aussagen: In der Renaissance war der Übergang zwischen Kryptologie und Magie fließend. Im Grunde ist das heute noch so…

Klaus Schmeh ist Autor des Buchs „Codeknacker gegen Codemacher“ sowie zahlreicher anderer Werke.

Weitere Informationen zum Thema:

NATIONAL SECURITY AGENCY (NSA), 17.08.2011

Cryptologic History News / “Cryptology in War and Peace: Crisis Points in History.” / 2011 Cryptologic History Symposium

Cipher Mysteries

The latest news, views, research and reviews on uncracked historical ciphers…

Klaus Schmeh

Herzlich willkommen auf meiner Homepage!

datensicherheit.de, 31.05.2011

Konferenz Secret of Ciphers in Prag: Kryptologie-Geschichte aus Erster Hand / Verschlüsselungsmaschine „Enigma“ nur eines von mehreren Themen der viertägigen Veranstaltung

datensicherheit.de, 30.06.2010

Er verhalf der Kryptologie zum Durchbruch: Kryptologen feierten 80. Geburtstag von David Kahn / Kahns Buch „The Codebreakers“ gilt als Mutter aller Kryptologiebücher

datensicherheit.de, 20.10.2009

Enigma-Enthusiasmus und Dan Browns neuer Roman / Über 200 Teilnehmer trafen sich zum Cryptologic History Symposium in Maryland (USA)

Aktuelles, Experten - Nov 20, 2024 21:07 - noch keine Kommentare

CRA endgültig in Kraft getreten: Digitale Produkte in der EU kommen auf den Prüfstand

weitere Beiträge in Experten

- Datenleck bei Öko-Stromanbieter: 50.000 Datensätze deutscher Tibber-Kunden im Darknet

- HmbBfDI unternahm branchenweite Schwerpunktprüfung im Forderungsmanagement

- Repräsentative Studie von Civey und QBE: Über 24 Prozent deutscher Unternehmen kürzlich von Cyber-Attacke betroffen

- Datenschutz-Sandbox: Forschungsprojekt soll sicherer Technologieentwicklung Raum geben

- it’s.BB e.V. lädt ein: Web-Seminar zu Risiken und Nebenwirkungen der Cyber Sicherheit im Unternehmen

Aktuelles, Branche, Studien - Nov 20, 2024 20:59 - noch keine Kommentare

Laut 2025 Identity Fraud Report alle fünf Minuten ein Deepfake-Angriff

weitere Beiträge in Branche

- Unternehmen sollten NIS-2 ernst nehmen und schnell konforme Lösungen etablieren

- Betrug im Digital-Zeitalter: Moderne IT definiert -Bedrohungen und -Schutzmaßnahmen neu

- TOPqw Webportal: G DATA deckte fünf Sicherheitslücken auf

- Proofpoint gibt Tipps gegen Online-Betrug – Hochsaison der Online-Einkäufe startet

- NIS-2-Richtlinie: G DATA sieht Fehleinschätzung bei Mehrheit der Angestellten in Deutschland

Branche, Umfragen - Dez 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren