Aktuelles, Gastbeiträge - geschrieben von cp am Montag, Januar 28, 2019 20:31 - noch keine Kommentare

Datendiebstahl und Co: Wären Ihre Daten im Ernstfall sicher?

Datenschutzverletzungen sind von der Ausnahme zur Regel geworden

Von unserem Gastautor Garry McCracken, Vice President Technology bei WinMagic

[datensicherheit.de, 28.01.2019] Nahezu täglich erreichen uns Nachrichten über Datenschutzverletzungen, ob kriminell motiviert oder durch menschliches Versagen verursacht. Der potenzielle Verlust von Daten ist von der Ausnahme zur Regel geworden. Wir haben uns an Meldungen über den Verlust sensibler Daten fast schon gewöhnt. Der Fall des so genannten „Politiker-Daten-Lecks“, bei dem massenhaft, teilweise sehr sensible Daten von Politikern, Journalisten und Prominenten gestohlen und veröffentlicht wurden, hat dieses Thema zurück ins Zentrum unserer Aufmerksamkeit geholt.

Schwache Passwörter erklären die Problematik nur teilweise

Nach bisherigem Erkenntnisstand sind schwache Passwörter und Authentifizierungsmechanismen für Social-Media-Konten sowie Messenger- und Cloud-Dienste Gründe für den Daten-Verlust. Auch eine geringe Sensibilisierung für Cyberrisiken ist Teil des Problems, etwa wenn private Mail-Accounts genutzt werden, statt auf besser gesicherte Mail-Konten zu setzen, deren zugrunde liegende Infrastruktur von Regierungsseite administriert wird. Ob und in welcher Weise die Daten verschlüsselt waren, darüber ist noch nichts öffentlich bekannt.

Dabei ist die Verschlüsselung von Daten ein grundlegendes Instrument der IT-Sicherheit. Verschlüsselung ist Mainstream. Sie ist fast so alt wie das Internet selbst und kann Angreifer in ihrem Ziel, vertrauliche Benutzer- und Kundendaten, Geschäftsgeheimnisse und andere Daten zu stehlen, stark behindern. Verschlüsselte Daten sind im Fall eines Diebstahls für den Cyberkriminellen schlichtweg wertlos.

Garry McCracken, Vice President Technology bei WinMagic

Daten breiten sich epidemisch aus

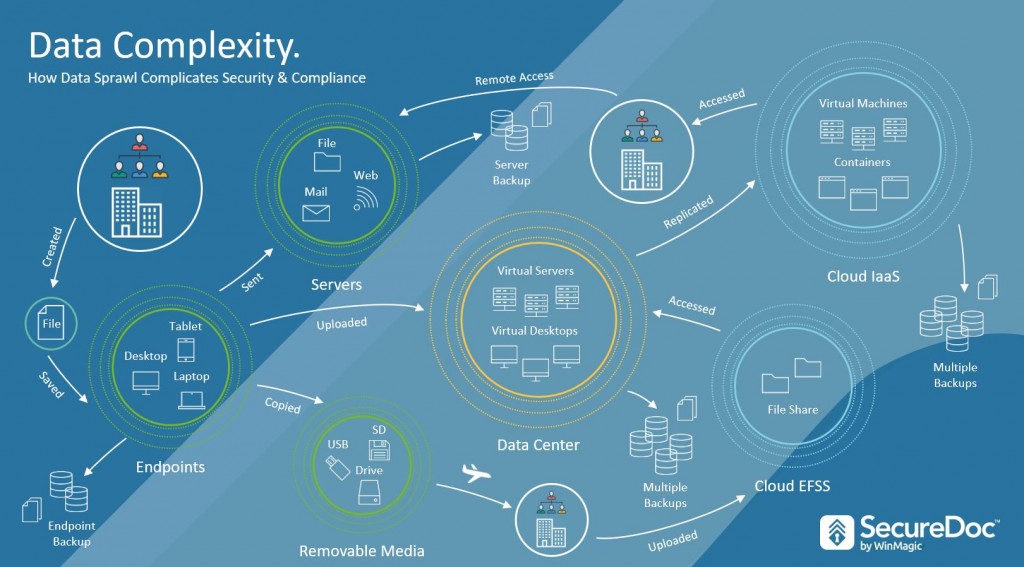

Doch ganz so einfach ist es nicht, selbst wenn die Daten nicht bei öffentlich zugänglichen Diensten wie Dropbox oder Twitter liegen. Daten befinden sich heute nicht mehr an wenigen, lokalen Orten in gut gesicherten Netzwerken. Wir arbeiten mobil, virtuell, auf vielen unterschiedlichen Endgeräten, in der Cloud. Gerade Cloud-Dienste zur gemeinsamen Nutzung von Dateien und virtualisierte Infrastrukturen erleichtern das zeit- und standortunabhängige Arbeiten enorm. Ein ortsunabhängiger Zugang zu Daten und Workloads ist unerlässlich geworden, um in einer immer stärker vernetzten Welt wettbewerbsfähig zu bleiben. Mit dem Ergebnis, dass sich Daten geradezu epidemisch verbreiten. Unternehmen, die über eine so vielfältige, so genannte hyperkonvergente Infrastruktur verfügen, müssen neben Rechenzentren viele verschiedene Endpunkte bis hin zu VMs und Clouds sichern und das bedeutet auch, die Daten, die dort entstehen, verschlüsseln.

Epidemische Ausbreitung von Daten

Fehlendes Bewusstsein auf Fach- und Führungsebene

Datenverschlüsselung in hyperkonvergenten Netzen kann ziemlich schnell recht kompliziert und unübersichtlich werden. Vor allem dann, wenn IT-Verantwortliche auf native, punktuelle Lösungen setzen. Punktlösungen, die nur Segmente der Netzwerkinfrastruktur, in der Regel einzelne Geräte, verschlüsseln, reichen nicht mehr aus. Denn wir können heute nicht mehr kontrollieren, wohin sich Daten verbreiten. Das wiederum führt zu versteckten Datensilos und einer fragmentierten Data Governance. Darüber hinaus müssen IT-Administratoren unzählige Verschlüsselungs-Keys verwalten, was ein zusätzliches Problem in puncto Handhabbarkeit, aber auch Compliance darstellt. Der Versuch, viele unterschiedliche Lösungen mit ihren Schlüsseln unabhängig zu verwalten, bedeutet einen großen Aufwand und birgt potenzielle Fehlerquellen im Datensicherheitsplan eines Unternehmens.

Dass vielfach nur Punktlösungen für die Verschlüsselung eingesetzt werden, rührt auch daher, dass es in vielen Unternehmen wenig bis gar keinen Druck der Führung in Form einer universellen Verschlüsselungsrichtlinie über das gesamte Netzwerk gibt. Eine solche Richtlinie würde entsprechende IT-Lösungen voraussetzen: Und zwar Verschlüsselungslösungen, die IT-Infrastrukturen automatisieren und end-to-end absichern. Unabhängig davon, ob sich die Daten in einer öffentlichen oder privaten Cloud oder auf einem Gerät befinden. Es gilt nicht mehr die Daten auf einzelnen Geräten, sondern die Daten von Usern zu verschlüsseln.

In virtualisierten Infrastrukturen lassen sich die Daten auf VMs beispielsweise zuverlässig sichern, indem direkt auf der VM und losgelöst vom Hypervisor verschlüsselt wird. Darüber hinaus ermöglichen übergreifende Lösungen ein zentralisiertes, selbstgesteuertes Schlüsselmanagement mithilfe eines separaten, so genannten Key Management Servers, der on-premise im eigenen Rechenzentrum verbleibt.

Stichwort Compliance und Datenschutz

Wir wissen, dass Datenlecks im gesamten Spektrum der IT-Ausrüstung auftreten – in Netzwerken, wenn Informationen übertragen werden oder, wenn Geräte verloren gehen oder gestohlen werden. Es gibt viele Möglichkeiten, Informationen zu verlieren. Jede einzelne davon ist potenziell schädlich für Unternehmen.

Hinzu kommen immer strengere Vorschriften in puncto Datenschutz. Diese Vorschriften, allen voran die DSGVO, aber auch branchenspezifische Richtlinien wie MiFID II und PCI DSS sehen vor, dass nicht nur die Daten durch Verschlüsselung geschützt werden müssen, sondern auch die Keys, mit denen die Daten verschlüsselt werden. Verschlüsselungs-Keys in einer Cloud zu speichern, wie es manche Verschlüsselungslösungen tun, verstoßen damit gegen anerkannte Compliance-Richtlinien.

Darüber hinaus schreiben die Richtlinienkataloge vor, dass Unternehmen Verfahren zum Schutz der Verschlüsselungs-Keys dokumentieren müssen. Unternehmen, die diesen Anforderungen nicht nachkommen, riskieren neben einem Image-Verlust, juristische Konsequenzen und hohe Geldstrafen.

Datenverschlüsselung hilft, Lücken in der Cyberabwehr zu schließen

Wenn es in der Geschäftswelt eine absolute Wahrheit gibt, dann die, dass Daten heutzutage überall sind. Unternehmen aller Größen kämpfen mit der Datensicherheit, da die Zahl der mobilen und agilen Mitarbeiter ständig steigt. Mit von der Unternehmensführung durchgesetzten, Plattform- und Geräteübergreifenden Verschlüsselungsmaßnahmen können sich Unternehmen darauf verlassen, dass die Daten im gesamten Netzwerk geschützt sind. Die Maßnahmen können nicht von Mitarbeitern deaktiviert werden, die die Geräteleistung optimieren möchten, was sowohl bei Punktverschlüsselungslösungen als auch bei Antivirenlösungen ein echtes Problem darstellt.

Die Verschlüsselung ist die Grundlage jeder Datensicherheitslösung. Sie kann von unschätzbarem Wert für die Bekämpfung ausgereifter Bedrohungen, den Schutz vor IoT-Datenschutzverletzungen und die Einhaltung gesetzlicher Vorschriften sein. Verschlüsselungslösungen wandeln Daten in einen unknackbaren, unlesbaren Code um und machen sie damit für Unberechtigte nutzlos.

Datenverschlüsselung ist oft die einzige Technologie, die in den immer strengeren gesetzlichen Regelwerken als gangbare Sicherheitsmaßnahme erwähnt wird. Die zentrale Schlüsselverwaltung sorgt dafür, dass Verschlüsselungs-Keys kontrolliert werden. So können Unternehmen regulatorische und gesetzliche Vorgaben einhalten. Die Verschlüsselung ist die letzte Verteidigungslinie im Falle einer Datenschutzverletzung – und zwar unabhängig davon, ob es sich um einen böswilligen Eindringling oder eine versehentliche Offenlegung handelt.

Weitere Informationen zum Thema:

datensicherheit.de, 09.01.2019

orbit-Datenleak kein Einzelfall: Politik muss folgerichtig handeln

datensicherheit.de, 09.01.2019

Cyber-Kriminalität: Jeder zweite Internetnutzer betroffen

Aktuelles, Experten, Studien - Apr. 1, 2025 13:23 - noch keine Kommentare

14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

weitere Beiträge in Experten

- Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

- World Backup Day 2025: Regelmäßige Datensicherung laut BSI unverzichtbar

Aktuelles, Branche, Veranstaltungen - Apr. 3, 2025 15:05 - noch keine Kommentare

Web-Seminar am 10. April 2025: NIS-2 als Teil eines integrierten Managementsystems

weitere Beiträge in Branche

- Digitale Souveränität Europas: IT-Sicherheit „Made in EU“ als Basis

- Google Play Store: Hunderte bösartige Apps aufgespürt

- Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

- Cyberresilienz: Empfehlungen für die Entscheiderebene

- PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren