Aktuelles, Branche - geschrieben von dp am Donnerstag, Oktober 10, 2024 19:29 - noch keine Kommentare

Kritische Sicherheitslücken im Linux-CUPS-System erfordern umgehende Maßnahmen

Auch die Check Point Software Technologies Ltd. warnt vor schwerwiegenden Sicherheitslücken im „Common Unix Printing System“ (CUPS)

[datensicherheit.de, 10.10.2024] Auch die Check Point Software Technologies Ltd. warnt in einer aktuellen Stellungnahme vor „schwerwiegenden Sicherheitslücken im ,Common Unix Printing System’ (CUPS)“. Diese vom Sicherheitsexperten Simone Margaritelli (evilSocket) aufgedeckten Schwachstellen betreffen demnach „Linux“-Umgebungen und können zur Ausführung von schädlichem Code führen. Diese vier Schwachstellen seien öffentlich bekanntgemacht worden, nachdem das Entwickler-Team unzureichend auf die verantwortungsbewusste Offenlegung reagiert habe.

Abbildung: Check Point Software Technologies Ltd.

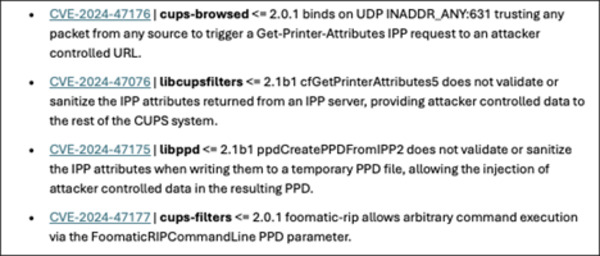

Übersicht der Schwachstellen mit CVE-Code

Hunderttausende von Geräten potenziell durch CUPS-Schwachstellen gefährdet

Die vier entdeckten Sicherheitslücken, darunter „CVE-2024-47177“ mit einem CVSS-Score von 9.0 („kritisch“), beträfen eine Vielzahl von „Linux“-Distributionen sowie Systeme wie „BSD“, „Oracle Solaris“ und „ChromeOS“.

„Ein Scan des Internets zeigte, dass Hunderttausende von Geräten potenziell gefährdet sind. Obwohl ,cloud’-basierte Workloads oft nicht betroffen sind, da Port 631 in der Regel geschlossen ist, sollten betroffene Systeme dringend aktualisiert werden.“

Maßnahmen und Schutzvorkehrungen

Um die Risiken der CUPS-Schwachstellen zu minimieren, empfiehlt Check Point nach eigenen Angaben folgende Maßnahmen:

Systeme aktualisieren und Patches installieren!

Es sollten Versionen „cups-browsed“ > 2.0.1, „libcupsfilters“ > 2.1b1 und „libppd“ > 2.1b1 eingesetzt werden.

Dienste deaktivieren!

Falls nicht benötigt, sollte der „cups“-browsed-Dienst vollständig deaktiviert werden.

Port 631 blockieren!

Wenn ein Update nicht sofort möglich ist, sollte jeglicher Verkehr zu Port 631 blockiert werden, um Angriffe zu verhindern.

Margaritelli weise darauf hin, dass weitere Schwachstellen bereits verantwortungsvoll offengelegt worden seien und eine erhöhte Wachsamkeit notwendig sei. Zudem gebe es bereits „PoC-Exploitcodes“ (Proof-of-Concept) für die aktuellen Sicherheitslücken. Check-Point-Kunden seien durch „CloudGuard“ geschützt (insbesondere gegen „Remote Code Execution“ [RCE], welche durch die Sicherheitslücke „CVE-2024-47176“ ausgelöst werden könne).

Weitere Informationen zum Thema:

CHECK POINT, 30.09.2024

How to Safeguard Your Systems from Linux CUPS Vulnerabilities

datensicherheit.de, 30.09.2024

Satnam Narang kommentiert Schwachstellen im CUPS-Drucksystem / Es gibt laut Satnam Narang noch eine breite Palette von Software – sei es „Open Source“ oder „Closed Source“ –, welche noch entdeckt und offengelegt werden müssten

datensicherheit.de, 27.09.2024

Über 76.000 Geräte von Kritischer Remote-Code-Schwachstelle in CUPS betroffen / „CUPS“ (Common Unix Printing System) ist das Standard-Drucksystem für viele „Unix“-ähnliche Betriebssysteme wie „GNU/Linux“

Aktuelles, Experten, Studien - Apr. 5, 2025 19:04 - noch keine Kommentare

Bekämpfung terroristischer Online-Inhalte: Transparenzbericht 2024 erschienen

weitere Beiträge in Experten

- ClickFix: Logpoint warnt vor Social-Engineering-Kampagne

- Cyberangriffe: Threat Intelligence als Schlüssel zur frühzeitigen Erkennung und Abwehr

- IT in Krankenhäusern: SIT-Sicherheitsstudie deckt signifikante Schwachstellen auf

- Litfaßsäule 4.0: Resiliente Krisenkommunikation in Darmstadt

- 14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

Aktuelles, Branche, Gastbeiträge - Apr. 5, 2025 16:35 - noch keine Kommentare

ClickFix: Logpoint warnt vor Social-Engineering-Kampagne

weitere Beiträge in Branche

- Cyberangriffe: Threat Intelligence als Schlüssel zur frühzeitigen Erkennung und Abwehr

- Web-Seminar am 10. April 2025: NIS-2 als Teil eines integrierten Managementsystems

- Digitale Souveränität Europas: IT-Sicherheit „Made in EU“ als Basis

- Google Play Store: Hunderte bösartige Apps aufgespürt

- Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren