Aktuelles, Gastbeiträge - geschrieben von cp am Mittwoch, November 29, 2023 18:22 - noch keine Kommentare

Kubernetes mit KBOM sicherer machen

Was eine Kubernetes Bill of Materials ist und wie sie funktioniert

Ein Beitrag von unserem Gastautor Arne Jacobsen, Director of Sales EMEA bei Aqua Security

[datensicherheit.de, 29.11.2023] Um die Komponenten und Anhängigkeiten von Anwendungen abzubilden, werden SBOMs erstellt. Eine Software Bill of Materials hilft so die Risiken von Anwendungen besser zu verstehen. Darüber hinaus können Schwachstellen bewertet oder die Einhaltung von Lizenzen überprüft werden. Während die Erstellung von SBOM eine Standardpraxis für Anwendungen ist, gibt es eine weitere abzusichernde Infrastruktur, auf der moderne Anwendungen aufbauen: Kubernetes. Die Sicherheit der Kubernetes-Infrastruktur wird generell durch Sicherheitsscanner überprüft. Solche Scanner können ähnlich einer SBOM Schwachstellen für Kubernetes-Cluster bewerten, inklusive den Komponenten, aus denen sie bestehen. Analog wird das Ergebnis eines solchen Scans als KBOM bezeichnet.

KBOM – das Manifest aller wichtigen Komponenten

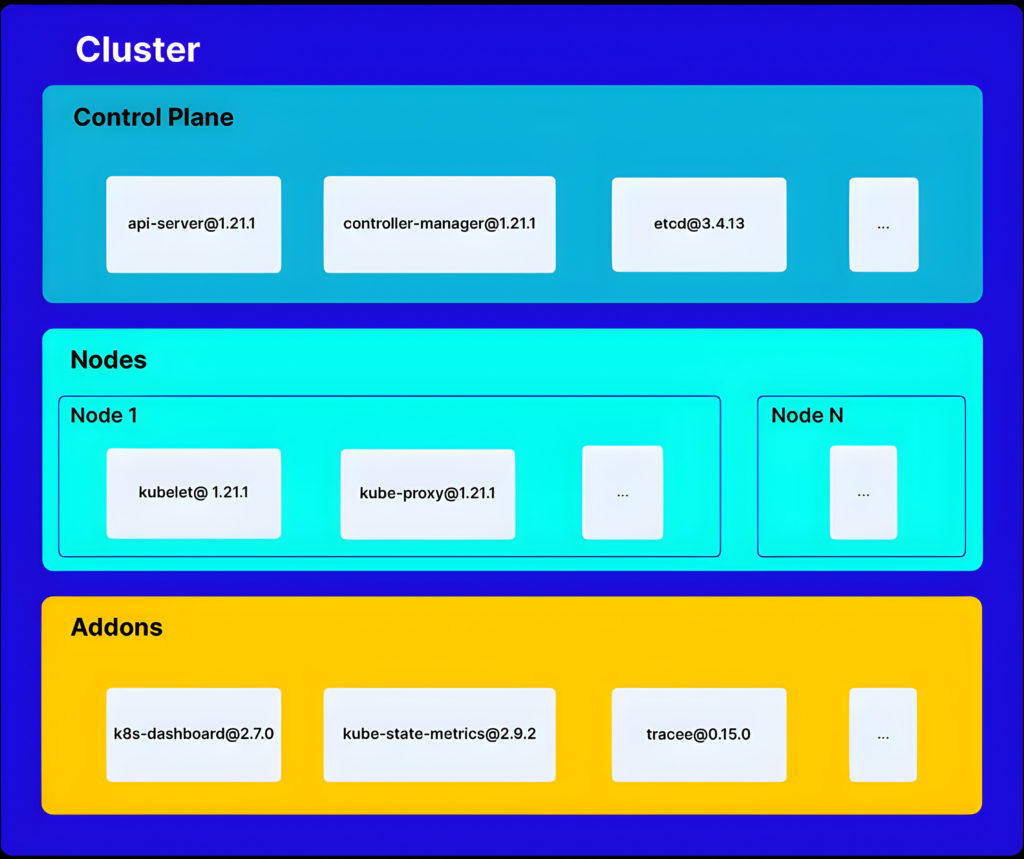

Kubernetes ist ein wichtiger Bestandteil zwischen vielen anderen grundlegenden Schichten wie Netzwerk, Container-Laufzeit, Cloud-Infrastruktur, Speicher und mehr. Dies macht Kubernetes zu einer wichtigen Komponente, die es abzusichern gilt. Dabei ist Kubernetes sehr komplex und hat viele bewegliche Bestandteile. Die Abbildung und Aufzeichnung der Zusammensetzung von Kubernetes-Clustern über eine KBOM ist somit ein sehr lohnendes Ziel. Ähnlich wie eine Software Bill of Materials (SBOM) ist eine KBOM (Kubernetes Bill of Materials) das Manifest aller wichtigen Komponenten, aus denen ein Kubernetes-Cluster besteht: Control-Plane-Komponenten, Node-Komponenten und Add-ons, einschließlich ihrer Versionen und Images. Anstatt einen bestehenden Cluster nachträglich zu analysieren, können Kubernetes-Installateure ihre Ergebnisse im KBOM-Format melden. Dies entspricht dem Unterschied zwischen der SBOM-Generierung mit SCA und der aus dem Quellcode.

Abbildung 1: Konzeptionelle Darstellung einer KBOM mit den wichtigsten Komponenten eines Kubernetes-Clusters: Control Plane, Node und Add-Ons, einschließlich ihrer Versionen und Images.

Vorteile einer KBOM

Eine KBOM gibt detaillierte Antworten auf Fragen wie: „Welche „api-server“-Version wird verwendet?“ „Welche Variante von „kubelet“ läuft auf jedem Knoten?“ oder „Welche Art von Netzwerk-Plugin wird derzeit verwendet?“ Eine KBOM hilft somit Sicherheitsprobleme zu erkennen und zu wissen, wann ein Upgrade der Clusterkomponenten erforderlich ist. Die durch die KBOM-Generierung und das Scannen von Komponenten auf Sicherheitslücken gewonnene Transparenz ist nicht nur für Unternehmen wichtig, die ihre eigenen Kubernetes-Umgebungen betreiben. Auch Unternehmen, die einen verwalteten Kubernetes-Service nutzen, benötigen dieses Maß an Transparenz und Sicherheit, um festzustellen, ob ihre Service-Provider anfällige Komponenten verwenden, die ein Risiko für sie darstellen könnten.

Erstellung einer KBOM

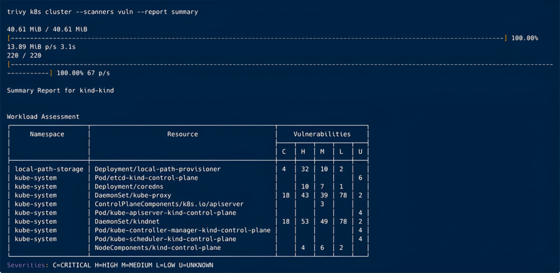

KBOMs können auf unterschiedliche Weise erstellt werden. Im Kubernetes-Ökosystem gibt es verschiedene Tools, die bei der Verwaltung und Verfolgung von Komponentenversionen helfen können. Die in der Community meistgenutzte Lösung ist der Open-Source-Schwachstellenscanner „Trivy“. Trivy beinhaltet seit Anfang 2023 die Generierung von KBOMs und verwendet die Kubernetes-API zur Erkennung des Clusters. Er wurde mit gängigen Kubernetes-Distributionen wie OpenShift, Rancher, minikube und kind getestet. Die Erstellung einer KBOM über ein entsprechendes Tool ist somit an sich nicht sonderlich schwierig. Wichtiger als das Wissen über die Komponenten selbst, ist zu wissen, ob es Schwachstellen gibt, die diese Komponenten betreffen. Denn viele Infrastrukturscanner können nur Fehlkonfigurationen erkennen und die Kubernetes-Komponenten nicht auf Schwachstellen hin analysieren. Die neueste Version von Trivy aus dem November 2023 bietet über die Generierung von KBOMs nun auch Schwachstellen-Scan für Kubernetes-Komponenten an. Nutzer können so einfach eine KBOM für ihre Kubernetes-Umgebung erstellen und diese gleichzeitig nach Schwachstellen scannen. So können sie die Sicherheitsrisiken ihrer Kubernetes-Cluster besser verstehen und das Risiko deutlich reduzieren.

Abbildung 2: Der Bericht nach dem Scannen zeigt die Verwundbarkeiten jedes einzelnen Kubernetes-Clusters

Fazit: KBOMs und Schwachstellen-Scans für Kubernetes erhöhen die Sicherheit

Viele Unternehmen machen sich zurecht Sorgen um die Sicherheit von Kubernetes – insbesondere um Schwachstellen und Fehlkonfigurationen. So wie SBOM für die Sicherheit von Anwendungen entscheidend ist, kann eine KBOM für die Sicherheit der Cloud-Infrastruktur entscheidend sein. Mit der Möglichkeit, neben Workloads und Images auch die eigentliche Kubernetes-Infrastruktur zu scannen, erhalten Nutzer nun neue Möglichkeiten, um zu verstehen, wie sich die Sicherheit ihres Clusters im Laufe der Zeit verändert. Die Branche arbeitet aktuell noch an einem vollständigen Kubernetes-Schwachstellen-Scanner. In der Zwischenzeit sollten Unternehmen über entsprechende Tools vollständige KBOMs ihrer Kubernetes-Infrastruktur erstellen und sie auf Schwachstellen scannen – und so das Sicherheitsrisiko ihrer Kubernetes-Cluster enorm reduzieren.

Weitere Informationen zum Thema:

datensicherheit.de, 23.03.2021

Digitalisierung: Sechs Bausteine für ein souveränes Europa

Aktuelles, Experten - Feb. 4, 2025 0:50 - noch keine Kommentare

„AI Act“: Seit dem 2. Februar 2025 weitere Regelungen der europäischen KI-Verordnung in Kraft

weitere Beiträge in Experten

- AI Act: eco-Kommentar zum Inkrafttreten – nationale Gesetzgebung muss Vision und Praxis vereinen!

- Datenschutzkonferenz: Hilfestellungen für effektive Anonymisierung und Pseudonymisierung personenbezogener Daten geplant

- Zwei der weltweit größten Cybercrime-Foren mit über zehn Millionen registrierten Nutzern abgeschaltet

- KI: Jeder Achte glaubt, dass Anwälte weitgehend überflüssig werden könnten

- BLZK-Kritik an ePA: Vertrauen in Datenschutz verspielt

Aktuelles, Branche - Feb. 5, 2025 0:26 - noch keine Kommentare

AI Act der EU verbietet bestimmte KI-Systeme und verpflichtet zur -Kompetenz

weitere Beiträge in Branche

- Phishing auch bei Smartphones Sicherheitsrisiko Nr. 1

- EML: Die Zukunft der IoT kommt kleiner, intelligenter und sicherer daher

- Change your Password Day 2025 mahnt: Höchste Zeit für Passkeys und Multi-Faktor-Authentifizierung

- Web-Seminar des it’s.BB e.V. zu Penetrationstests und technische Audits am 12. Februar 2025

- SOPHOS meldet Stagnation: Cyber-Kriminelle gegenüber KI offenbar weiterhin skeptisch

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren