Aktuelles, Branche - geschrieben von dp am Montag, August 15, 2022 12:12 - noch keine Kommentare

Schwachstellen im mobilen Xiaomi-Zahlungsmechanismus

Check Point Research analysiert in Xiaomi-Smartphones mit MediaTek-Chips integrierte Zahlungssystem

[datensicherheit.de, 15.08.2022] Check Point Research (CPR) hat nach eigenen Angaben Schwachstellen gefunden, „die es ermöglichen, Zahlungen zu fälschen und das Zahlungssystem direkt von einer unprivilegierten ,Android’-Anwendung aus zu deaktivieren“. CPR habe sämtliche Erkenntnisse verantwortungsbewusst mit Xiaomi geteilt – der Hersteller habe dann die Schwachstellen bestätigen und – basierend auf der resultierenden Zusammenarbeit – diese Gefahr beseitigen können.

Abbildung: cp

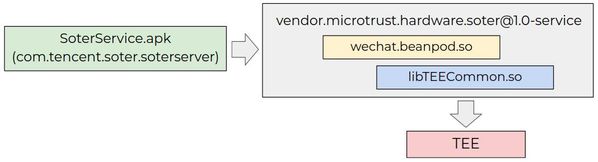

Tencent-Soter-Implementierung auf Xiaomi-Geräten

Angreifer könnten die von Xiaomi oder MediaTek in vertrauenswürdigen Anwendungen vorgenommenen Sicherheitsbehebungen umgehen

Laut neuester Statistiken seien 2021 zwei Drittel der weltweiten mobilen Zahlungen auf den Fernen Osten und China entfallen – dies entspreche in etwa vier Milliarden US-Dollar an Transaktionen mit mobilen Geldbörsen. Entsprechend groß sei daher das Interesse von Hackern, sich Zugang oder sogar Kontrolle über solche virtuellen Zahlungswege zu verschaffen.

Xiaomi könne seine eigenen vertrauenswürdigen Anwendungen einbetten und signieren. CPR habe festgestellt, dass Angreifer eine alte Version einer vertrauenswürdigen Applikation auf das Gerät übertragen und damit die neue App-Datei überschreiben könnten. „So kann ein Angreifer die von Xiaomi oder MediaTek in vertrauenswürdigen Anwendungen vorgenommenen Sicherheitsbehebungen umgehen, indem er sie auf nicht gepatchte Versionen herunterstuft.“

Dabei hätten die Forscher mehrere Schwachstellen in der vertrauenswürdigen App „thhadmin“ endeckt, welche für die Sicherheitsverwaltung zuständig sei. Diese Schwachstellen könnten ausgenutzt werden, um gespeicherte Schlüssel auszuspähen oder Codes im Kontext der App auszuführen, um damit böswillige Aktionen durchzuführen.

Niemand untersuchte vertrauenswürdige Anwendungen, welche von Geräteherstellern wie Xiaomi geschrieben wurden

Die sogenannte vertrauenswürdige Ausführungsumgebung oder „Trusted Execution Environment“ (TEE) sei seit vielen Jahren ein fester Bestandteil von Mobilgeräten. Ihr Hauptzweck sei die Verarbeitung und Speicherung sensibler Sicherheitsinformationen wie kryptographischer Schlüssel oder Fingerabdrücke. „Da die Signaturen für mobile Zahlungen in der TEE ausgeführt werden, ist deren Sicherheit maßgeblich für die Sicherheit von Zahlungen.“

Zuvor sei der asiatische Markt, der vor allem durch Smartphones mit MediaTek-Chips repräsentiert werde, noch nicht umfassend erforscht worden. Niemand untersuche vertrauenswürdige Anwendungen, die von Geräteherstellern wie Xiaomi geschrieben wurden, obwohl das Sicherheitsmanagement und der Kern des mobilen Zahlungsverkehrs dort implementiert seien.

Mit der Studie würden erstmalig vertrauenswürdige Anwendungen von Xiaomi auf Sicherheitsprobleme überprüft. Die Untersuchung befasse sich mit den vertrauenswürdigen Anwendungen von Geräten mit MediaTek-Betriebssystem. Das verwendete Testgerät sei das „Xiaomi Redmi Note 9T 5G“ mit „MIUI Global 12.5.6.0 OS“.

Tencent Soter: Xiaomi-Geräte verfügen über integriertes Framework für mobile Zahlungen

Xiaomi-Geräte verfügten über ein integriertes Framework für mobile Zahlungen namens „Tencent Soter“, das eine API (Application Programming Interface) für „Android“-Anwendungen von Drittanbietern bereitstelle, um die Zahlungsfunktionen zu integrieren. Seine Hauptfunktion bestehe darin, die Verifizierung von Zahlungspakete zu ermöglichen, welche zwischen einer mobilen Anwendung und einem entfernten Backend-Server übertragen würden. Darin bestehe im Wesentlichen die Sicherheit, auf die wir alle zählten, wenn wir mobile Zahlungen durchführen.

Nach Angaben von Tencent unterstützten Hunderte von Millionen „Android“-Geräte „Tencent Soter“. „WeChat Pay“ und „Alipay“ seien die beiden größten Akteure in der chinesischen digitalen Zahlungsbranche. Zusammen machten sie etwa 95 Prozent des chinesischen Marktes für mobile Zahlungen aus. Jede dieser Plattformen habe über eine Milliarde Nutzer. „WeChat Pay“ basiere auf dem „Soter“ von Tencent.

Wenn ein App-Anbieter sein eigenes Zahlungssystem implementieren möchte, einschließlich des Backends, in dem die Kreditkarten und Bankkonten der Nutzer gespeichert sind, ohne an die „WeChat“-App gebunden zu sein, könne er direkt den „Tencent-Soter“ verwenden. Diese Vorgehensweise ermögliche es ihm, Transaktionen in Echtzeit auf seinem Backend-Server zu überprüfen und sicherzustellen, „dass ein Zahlungspaket von seiner App, die auf einem bestimmten Gerät installiert ist, gesendet und vom Nutzer genehmigt wurde“.

Xiaomis Schwachstelle CVE-2020-14125 kompromittiert Tencent-Soter-Plattform vollständig

Die von CPR entdeckte Schwachstelle, von Xiaomi mit „CVE-2020-14125“ bezeichnet, kompromittiere die „Tencent-Soter“-Plattform vollständig und ermögliche es einem nicht autorisierten Benutzer, gefälschte Zahlungspakete zu signieren.

„Im Rahmen der Untersuchungen fand CPR eine Möglichkeit, die in Xiaomi-Smartphones integrierte Plattform anzugreifen, die von Millionen von Nutzern in China für mobile Zahlungen verwendet wird. Eine nicht privilegierte ,Android’-Anwendung könnte die Sicherheitslücke ,CVE-2020-14125‘ ausnutzen, um Codes in der vertrauenswürdigen ,Wechat’-App auszuführen und Zahlungspakete zu fälschen.“

Die Schwachstelle sei nach der Offenlegung noch im Juni 2022 von Xiaomi gepatcht worden. Darüber hinaus hätten die Forscher feststellen können, „wie die Downgrade-Schwachstelle in Xiaomis TEE es der alten Version der ,Wechat’-App ermöglichen kann, private Schlüssel zu stehlen“. Diese vorgestellte Leseschwachstelle sei ebenfalls von Xiaomi nach der Offenlegung und Zusammenarbeit gepatcht worden. „Das Downgrade-Problem, das von Xiaomi bestätigt wurde und zu einem Drittanbieter gehört, wird in Kürze behoben.“

Weitere Informationen zum Thema:

cp <r>, Slava Makkaveev, 12.08.2022

Researching Xiaomi’s TEE to get to Chinese money

Aktuelles, Experten - Apr. 3, 2025 16:53 - noch keine Kommentare

Litfaßsäule 4.0: Resiliente Krisenkommunikation in Darmstadt

weitere Beiträge in Experten

- 14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

- Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

Aktuelles, Branche, Veranstaltungen - Apr. 3, 2025 15:05 - noch keine Kommentare

Web-Seminar am 10. April 2025: NIS-2 als Teil eines integrierten Managementsystems

weitere Beiträge in Branche

- Digitale Souveränität Europas: IT-Sicherheit „Made in EU“ als Basis

- Google Play Store: Hunderte bösartige Apps aufgespürt

- Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

- Cyberresilienz: Empfehlungen für die Entscheiderebene

- PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren