Aktuelles, Experten, Studien - geschrieben von dp am Mittwoch, Dezember 22, 2021 11:36 - noch keine Kommentare

Computer im Visier: KIT warnt vor Angriffen mit Laserlicht

Selbst physisch von der Außenwelt isolierte Computersysteme können mittels Laser attackiert werden

[datensicherheit.de, 22.12.2021] Laut einer aktuellen Meldung des Karlsruher Instituts für Technologie (KIT) können selbst physisch von der Außenwelt isolierte Computersysteme Angriffen ausgesetzt sein. Dies demonstrieren demnach IT-Sicherheitsexperten des KIT-Projektes „LaserShark“: „Mit einem gerichteten Laser lassen sich Daten an bereits in Geräten verbaute Leuchtdioden übertragen.“ So könnten Angreifer über mehrere Meter heimlich mit physisch isolierten Systemen kommunizieren. „LaserShark“ zeige, dass sicherheitskritische IT-Systeme nicht nur informations- und kommunikationstechnisch, sondern auch optisch gut geschützt sein müssten.

Abbildung: KASTEL/KIT

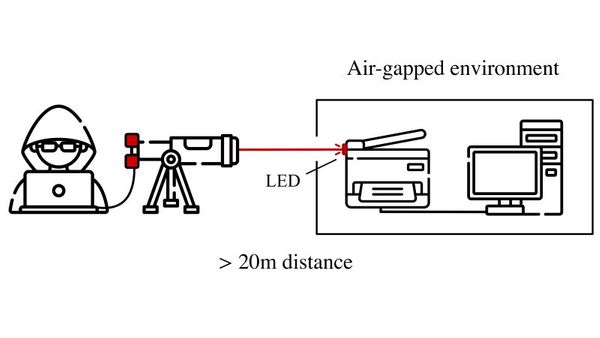

„Schematische Darstellung des versteckten optischen Kommunikationskanals, über den sich ein physisch isoliertes System angreifen lässt.“

Forschungsprojekt LaserShark präsentiert

„Hacker greifen Computer mit Lasern an – das könnte eine Szene in einem ,James Bond‘-Film sein, ist aber durchaus auch in der Wirklichkeit möglich.“ Anfang Dezember 2021 hätten Wissenschaftler des KIT sowie der TU Braunschweig und der TU Berlin bei der 37. „Annual Computer Security Applications Conference“ (ACSAC) ihr Forschungsprojekt „LaserShark“ präsentiert, welches versteckte Kommunikation über optische Kanäle untersuche.

Computer oder Netzwerke in sicherheitskritischen Bereichen, wie sie bei Energieversorgern, in der Medizintechnik oder bei Verkehrsleitsystemen zu finden sind, sind häufig physisch isoliert, um externe Zugriffe zu verhindern. Bei diesem „Air Gapping“ haben die Systeme weder drahtgebundene noch drahtlose Verbindungen zur Außenwelt.

Bisherige Ansätze, diesen Schutz über elektromagnetische, akustische oder optische Kanäle zu durchbrechen, funktionierten nur über kurze räumliche Entfernungen oder bei niedrigen Datenübertragungsraten; häufig ermöglichten sie lediglich das Herausschleusen von Daten.

Per Air Gapping geschützte Systeme: Mit gerichtetem Laserstrahl Daten ein- und ausschleusen

Die von der Forschungsgruppe „Intelligente Systemsicherheit“ am „KASTEL – Institut für Informationssicherheit und Verlässlichkeit“ des KIT gemeinsam mit Forschern der TU Braunschweig und der TU Berlin demonstrierte Methode könne hingegen gefährliche Angriffe einleiten:

Mit einem gerichteten Laserstrahl könnten Außenstehende Daten in mit „Air Gapping“ geschützte Systeme einschleusen und aus ihnen herausschleusen, ohne dass dazu zusätzliche Hardware vor Ort erforderlich sei.

„Diese versteckte optische Kommunikation nutze Leuchtdioden, wie sie bereits in Geräten verbaut sind, beispielsweise zur Anzeige von Statusmeldungen an Druckern oder Telefonen“, erläutert Juniorprofessor Christian Wressnegger, Leiter der Forschungsgruppe „Intelligente Systemsicherheit“ am KASTEL. Diese LEDs seien zwar eigentlich nicht für den Empfang von Licht bestimmt, ließen sich aber dafür einsetzen.

Laserlicht auf bereits eingebaute LEDs schafft versteckten optischen Kommunikationskanal

Indem die Forscher Laserlicht auf bereits eingebaute LEDs richteten und deren Reaktion aufzeichneten, hätten sie erstmals einen versteckten optischen Kommunikationskanal errichtet, welcher sich über Entfernungen bis zu 25 Metern erstrecke, dabei bidirektional – in beide Richtungen – funktioniere und hohe Datenübertragungsraten von 18,2 Kilobit pro Sekunde einwärts und 100 Kilobit pro Sekunde auswärts erreiche.

Diese Angriffsmöglichkeit betreffe handelsübliche, in Unternehmen, Hochschulen und Behörden genutzte Bürogeräte. „Unser Projekt ,LaserShark‘ zeigt, wie wichtig es ist, sicherheitskritische IT-Systeme nicht nur informations- und kommunikationstechnisch, sondern auch optisch gut zu schützen“, betont Juniorprofessor Wressnegger.

Um die Forschung zu diesem Thema voranzutreiben und den Schutz vor versteckter optischer Kommunikation weiterzuentwickeln, stellen die Forscher den in ihren Experimenten verwendeten Programmcode, die Rohdaten ihrer Messungen und die Skripte auf der „LaserShark“-Projektseite bereit.

Weitere Informationen zum Thema:

Karlsruhe Institute of Technology, Intelligent System Security

LaserShark: Establishing Fast, Bidirectional Communication into Air-Gapped Systems / Abstract

intellisec.de

LaserShark: Establishing Fast, Bidirectional Communication into Air-Gapped Systems

datensicherheit.de, 08.02.2018

Angreifer überwinden selbst Faradaysche Käfige und Luftstrecken / Warnung vor dem Zugriff auf vermeintlich hochsichere Computer

datensicherheit.de, 19.09.2017

Infiltration per Überwachungskamera: Bösartige Angriffe mit Infrarotlicht / Forscher der Ben-Gurion-Universität warnen vor Missbrauch

Aktuelles, Experten, Studien - Apr. 1, 2025 13:23 - noch keine Kommentare

14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

weitere Beiträge in Experten

- Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

- World Backup Day 2025: Regelmäßige Datensicherung laut BSI unverzichtbar

Aktuelles, Branche, Studien - Apr. 1, 2025 13:39 - noch keine Kommentare

Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

weitere Beiträge in Branche

- Cyberresilienz: Empfehlungen für die Entscheiderebene

- PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

- World Backup Day 2025 als Anlass für Überlegungen zu einer resilienten Datenschutzstrategie

- ICS/OT Cybersecurity Budget Report 2025: Über 50 Prozent der Befragten fühlen sich bedroht

- Threat to water supply from cyber attacks still underestimated

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren