Aktuelles, Branche - geschrieben von dp am Donnerstag, Juli 15, 2021 19:47 - noch keine Kommentare

Mespinoza: Ransomware-Gruppe nutzt Hacking-Tools mit skurrilen Namen wie MagicSocks und HappyEnd

Palo Alto Networks veröffentlicht Profil cyber-Krimineller Gruppe Mespinoza, welche auch in Deutschland zuschlägt

[datensicherheit.de, 15.07.2021] Die Cybersecurity-Analystengruppe „Unit 42“ von Palo Alto Networks hat nach eigenen Angaben am 15. Juli 2021 ein Profil der weit verbreiteten „Mespinoza“-Ransomware-Bande veröffentlicht. Diese greift demnach Unternehmen aus den Bereichen Verlagswesen, Immobilien, industrielle Fertigung und Bildung an – mit Lösegeldforderungen von bis zu 1,6 Millionen US-Dollar und Zahlungen von bis zu 470.000 US-Dollar.

Abbildung: paloalto NETWORKS, UNIT 42

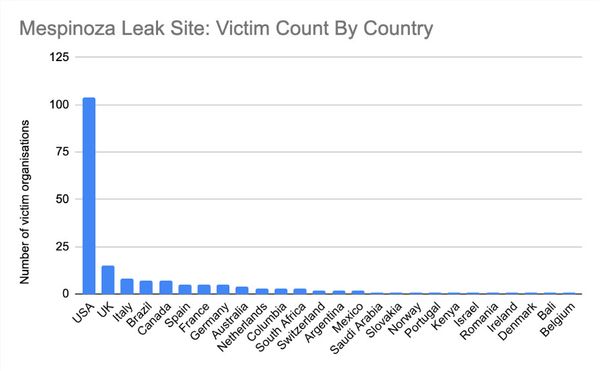

Länderübersicht: Opfer der Leak-Site der Mespinoza-Gruppe

Mespinoza – eine überaus produktive Gruppe mit Vorliebe für skurrile Benennung ihrer Hacking-Tools

Mit dem Aufblühen der Cyber-Erpressung änderten Ransomware-Banden ständig ihre Taktiken und Geschäftsmodelle, „um die Chancen zu erhöhen, dass die Opfer immer höhere Lösegelder zahlen“. Da diese kriminellen Organisationen laut Palo Alto Networks immer raffinierter werden, nähmen sie zunehmend das Aussehen professioneller Unternehmen an.

Ein gutes Beispiel dafür sei „Mespinoza“ – eine überaus produktive Gruppe mit einer Vorliebe für die Verwendung skurriler Begriffe, um ihre Hacking-Tools zu benennen. Die Cybersecurity-Berater der „Unit 42“ hätten beobachtet, dass die Bande US-amerikanische Unternehmen aus den Bereichen Verlagswesen, Immobilien, industrielle Fertigung und Bildung angreife, dabei Lösegeldforderungen in Höhe von bis zu 1,6 Millionen US-Dollar stelle und Zahlungen in Höhe von 470.000 US-Dollar erziele. Das FBI habe vor Kurzem eine Warnmeldung über diese Gruppe veröffentlicht, welche auch als „PYSA“ bekannt sei, und zwar nach einer Hacking-Attacke auf Schulen, Colleges, Universitäten und sogar Seminare in den USA sowie in Großbritannien.

Um mehr über diese Gruppe zu erfahren, habe die „Unit 42“ deren Infrastruktur überwacht, einschließlich eines Command-and-Control-Servers (C2), den diese zur Verwaltung von Angriffen nutze, und einer Leak-Site, „auf der sie Daten von Opfern veröffentlicht, die sich weigerten, hohe Lösegelder zu zahlen“.

Wichtige Erkenntnisse über die Mespinoza-Bande (Auszug):

Äußerste Disziplin

Nach dem Zugriff auf ein neues Netzwerk untersuche die Gruppe die kompromittierten Systeme in einer Art „Triage“, um festzustellen, „ob genügend wertvolle Daten vorhanden sind, um einen umfassenden Angriff zu rechtfertigen“. Sie suche nach Schlüsselwörtern wie „clandestine“, „fraud“, „ssn“, „driver*license“, „passport“ und „I-9“. Dies deute darauf hin, dass sie nach sensiblen Dateien jagten, welche im Falle eines Lecks die größten Auswirkungen haben würden.

Viele Branchen als Ziel

Die Opfer würden als „Partner“ bezeichnet. Die Verwendung dieses Begriffs deute darauf hin, dass die Gruppe versuche, „das Geschäft als professionelles Unternehmen zu führen und die Opfer als Geschäftspartner zu sehen, die ihre Gewinne finanzieren“. Die Leak-Site der Bande habe Daten enthalten, die angeblich zu 187 Angriffszielen gehört hätten, unter anderem aus den Bereichen Bildung, Fertigung, Einzelhandel, Medizin, Regierung, Hightech, Transport und Logistik, Ingenieurwesen und soziale Dienste.

Globale Reichweite

55 Prozent der auf der Leak-Site identifizierten Opfer befänden sich in den Vereinigten Staaten von Amerika. Der Rest sei über den gesamten Globus in mehr als 20 Ländern verstreut – darunter Kanada, Brasilien, Großbritannien, Italien, Spanien, Frankreich, Deutschland, Südafrika und Australien.

Übermut beim Kontakt mit den Opfern

Eine Lösegeldforderung biete diesen Ratschlag: „What to tell my boss?“ – „Protect Your System, Amigo.“

Verwendung von Angriffs-Tools mit kreativen Namen

Ein Tool zur Erstellung von Netzwerktunneln, um Daten abzuschöpfen, heiße „MagicSocks“. Eine Komponente, welche auf dem „Staging“-Server der Gruppe gespeichert sei und wahrscheinlich dazu diene, einen Angriff abzuschließen, heiße „HappyEnd.bat“.

Mespinoza zeigen mehrere aktuelle Trends

Bei einem kürzlich aufgetretenen Vorfall sei Ransomware eingesetzt worden, indem Bedrohungsakteure über einen Remote-Desktop auf ein System zugegriffen und eine Reihe von Batch-Skripten ausgeführt hätten, „die das Tool ,PsExec‘ verwendeten, um die Ransomware auf andere Systeme im Netzwerk zu kopieren und auszuführen“. Bevor diese Ransomware auf anderen Systemen bereitgestellt werde, führe der Akteur PowerShell-Skripte auf den anderen Systemen im Netzwerk aus, um interessante Dateien zu exfiltrieren und die Auswirkungen der Ransomware zu maximieren.

„Mespinoza“-Angriffe, wie die im Bericht der „Unit 42“ dokumentierten, zeigten mehrere Trends auf, die derzeit bei verschiedenen Ransomware-Bedrohungsakteuren und -Familien zu beobachten seien. Wie bei anderen Ransomware-Angriffen erfolge der Zugang durch die sprichwörtliche Vordertür – über mit dem Internet verbundene RDP-Server (Remote Desktop Protocol).

Dadurch werde die Notwendigkeit der Erstellung von Phishing-E-Mails, der Durchführung von „Social Engineering“, des Ausnutzens von Softwareschwachstellen oder anderer zeit- und kostenintensiverer Aktivitäten verringert. Weitere Kosten würden durch die Verwendung zahlreicher Open-Source-Tools eingespart, welche online kostenlos zur Verfügung stünden, oder durch die Verwendung integrierter Tools von der Stange, was sich alles auf die Kosten und damit den Gewinn auswirke.

Weitere Informationen zum Thema:

FBI

Alert NumberCP-000142-MW / Increase in PYSA Ransomware Targeting Education Institution

paloalto NETWORKS, UNIT 42, Robert Falcone & Alex Hinchliffe & Quinn Cooke, 15.07.2021

Mespinoza Ransomware Gang Calls Victims “Partners,” Attacks with Gasket, „MagicSocks“ Tools

Aktuelles, Experten - Nov 21, 2024 20:50 - noch keine Kommentare

ePA für alle: Daten für die Forschung und das Risiko trägt der Patient

weitere Beiträge in Experten

- CRA endgültig in Kraft getreten: Digitale Produkte in der EU kommen auf den Prüfstand

- Datenleck bei Öko-Stromanbieter: 50.000 Datensätze deutscher Tibber-Kunden im Darknet

- HmbBfDI unternahm branchenweite Schwerpunktprüfung im Forderungsmanagement

- Repräsentative Studie von Civey und QBE: Über 24 Prozent deutscher Unternehmen kürzlich von Cyber-Attacke betroffen

- Datenschutz-Sandbox: Forschungsprojekt soll sicherer Technologieentwicklung Raum geben

Aktuelles, Branche - Nov 21, 2024 20:58 - noch keine Kommentare

Gelsemium-Hacker: ESET warnt vor neuen Linux-Backdoors

weitere Beiträge in Branche

- Laut 2025 Identity Fraud Report alle fünf Minuten ein Deepfake-Angriff

- Unternehmen sollten NIS-2 ernst nehmen und schnell konforme Lösungen etablieren

- Betrug im Digital-Zeitalter: Moderne IT definiert -Bedrohungen und -Schutzmaßnahmen neu

- TOPqw Webportal: G DATA deckte fünf Sicherheitslücken auf

- Proofpoint gibt Tipps gegen Online-Betrug – Hochsaison der Online-Einkäufe startet

Branche, Umfragen - Dez 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren