Aktuelles, Branche, Studien - geschrieben von dp am Donnerstag, Dezember 3, 2020 19:58 - noch keine Kommentare

Hacker missbrauchen GUI-Exploit: Bedrohung für Fortune-500-Unternehmen

Cyber-Kriminelle können über digitale Kommunikationswerkzeuge Zugang zu Unternehmen und deren Gesprächen erlangen

[datensicherheit.de, 03.12.2020] Sicherheitsforscher der Check Point® Software Technologies Ltd. warnen aktuell vor Versuchen Cyber-Krimineller, über digitale Kommunikationswerkzeuge Zugang zu Unternehmen und deren Gesprächen zu bekommen, um diese im Anschluss zu verkaufen. Dadurch gerieten auch diverse „Fortune 500“-Unternehmen ins Fadenkreuz. Check Point habe bereits zum Monatsanfang November 2020 gewarnt, „dass VoiP-Telefon-Hacks zunehmen und bereits deutsche Unternehmen attackiert wurden“. Nun hätten Cyber-Kriminelle einen neuen Angriffsvektor entdeckt: „Asterisk“ – einen großen Anbieter für digitale Kommunikation und Telefonie. Gefährlich sei dieser Angriffsweg deshalb, „weil die ,INJ3CTOR3‘-Gruppe die Mittel und Wege käuflich anbietet“. Somit erhielten nun weitere Kriminelle die Möglichkeit, „Asterisk“ und „Sangoma“ auszunutzen.

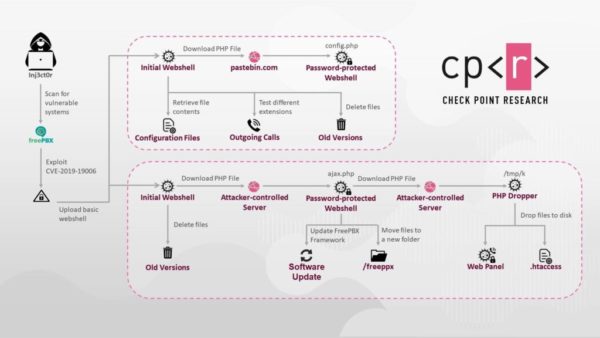

Abbildung: Check Point® Software Technologies Ltd.

Von Check Point rekonstruierte Methodik der Hacker-Gruppe „INJ3CTOR3“

Umsatzstärkste US-Unternehmen greifen auf Asterisk und Sangoma zurück

„Asterisk“ ist demnach „eines der beliebtesten Frameworks für Voice-over-Internet-Protocol“ (VoIP) und nutze für die Verwaltung seiner Services die Open-Souce-Web-GUI „Sangoma PBX“ (GUI: graphical user interface / Graphische Benutzer-Oberfläche). Viele der sogenannten Fortune-500-Unternehmen – „das sind die umsatzstärksten US-Unternehmen je Geschäftsjahr laut dem Magazin ,Fortune‘, die zwei Drittel des BIP erwirtschaften“ – griffen auf „Asterisk“ und „Sangoma“ zurück.

Speziell das Interface weise aber eine gefährliche Schwachstelle auf: „CVE-2019-190062“ – eine Lücke, die es Angreifern erlaube, Administrator-Zugang zum System zu erhalten, weil sie die Authentifizierung umgehen könnten. Hierfür schickten Hacker speziell zugeschnittene Datenpakete an den Server. Im Anschluss würden kodierte PHP-Dateien hochgeladen, welche das kompromittierte System missbrauchten. Sicherheitsforscher von Check Point seien in der Lage gewesen, die Methodik der Hacker-Gruppe „INJ3CTOR3“ zu rekonstruieren und deren Masche aufzudecken.

Große Schäden drohen beim uneingeschränkten Zugang zur Telefonie eines Unternehmens

Uneingeschränkter Zugang zur Telefonie eines Unternehmens könne es den Angreifern zum Beispiel ermöglichen, auf Kosten des Unternehmens zu telefonieren, und daher gezielt kostenpflichtige Nummern anzurufen, welche „auf deren Konten fließen“.

Außerdem ließen sich natürlich sämtliche Gespräche abhören. Zudem könnten die Hacker die infizierten Systeme für andere Angriffe missbrauchen: „Die Rechenleistung lässt sich heimlich für Kryptomining einsetzen oder es werden Angriffe auf andere Unternehmen gestartet, unter dem Deckmantel des kompromittierten Unternehmens – ohne dessen Wissen.“

Weitere Informationen zum Thema:

cp r CHECK POINT RESEARCH, Ido Solomon, Ori Hamama and Omer Ventura, 05.11.2020

INJ3CTOR3 Operation – Leveraging Asterisk Servers for Monetization /

datensicherheit.de, 31.10.2020

Check Point nimmt Stellung zu Top 25 Cyber-Bedrohungen der NSA

Aktuelles, Experten - Apr. 10, 2025 13:18 - noch keine Kommentare

BfDI-Stellungnahme zum Koalitionsvertrag: Bereitschaft zur Bündelung der datenschutzrechtlichen Aufsicht

weitere Beiträge in Experten

- Daten von 200.000 Kunden bei Europcar gestohlen

- Verbraucher sollten aktiv werden: Nach Datenleck bei Samsung Anspruch auf Schadensersatz prüfen

- eco-Warnung vor Digitalsteuer: Zu hohes Risiko für Transformation und Wettbewerbsfähigkeit

- Private Internetnutzer: Bisher nur wenige mit Cyber-Versicherung

- Vincenz Klemm kommentiert Cybercrime-Fälle bei Oracle und Samsung Electronics

Aktuelles, Branche, Studien - Apr. 10, 2025 13:33 - noch keine Kommentare

BEC-Angreifer: Beuteforderungen verdoppelten sich innerhalb eines Quartals

weitere Beiträge in Branche

- Millionenschäden: Identitätsbetrug zum Schaden von Unternehmen

- Neue Mitarbeiter: Vom Sicherheitsrisiko zum Verfechter der betrieblichen Cyber-Sicherheitsstrategie

- Cyber-Resilienz statt bloße Cyber-Resistenz: 5 Tipps für mehr Widerstandsfähigkeit gegenüber -angriffen

- Finanzdienstleistungen: Gedanken zur vorteilhaften und sicheren KI-Nutzung

- Öl- und Gasindustrie: The Big 5 Cyber Threats

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren