Aktuelles, Branche - geschrieben von cp am Montag, Februar 10, 2014 21:12 - noch keine Kommentare

„The Mask“: Ausgefeilte APT-Attacke

Kaspersky Lab enthüllt hochprofessionelle Cyberspionage-Operationen, die Regierungsorganisationen, Botschaften, Energiekonzerne sowie Forschungseinrichtungen weltweit ausspionieren

[datensicherheit.de, 10.02.2014] Kaspersky Lab veröffentlicht Details über eine Cyberspionagekampagne namens „The Mask“ (in spanischer Sprache auch Careto ( Maske)). Die APT (Advanced Persistent Threat)-Attacke gilt aufgrund ihrer Komplexität und der verwendeten Werkzeuge als eine der derzeit fortschrittlichsten Cyberspionagekampagnen. Bei „The Mask“ kommt eine äußerst ausgeklügelte Malware mit Rootkit, Bootkit, Versionen für Mac OS X und Linux sowie mögliche Varianten für Android und iOS (iPhone und iPad) zum Einsatz.

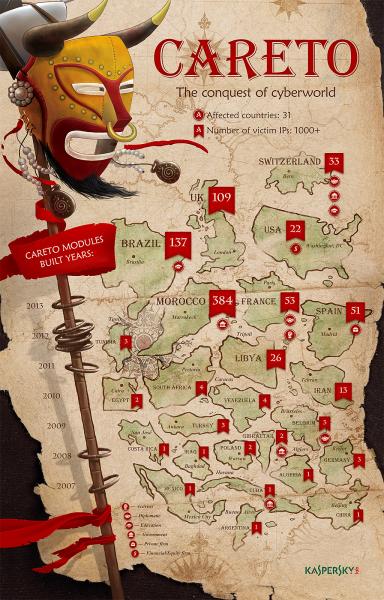

Angriffsziele sind Regierungsorganisationen, diplomatische Einrichtungen und Botschaften, Energie-, Öl- und Gas-Unternehmen sowie Forschungseinrichtungen und Aktivisten. Die „The Mask“-Opfer kommen aus 31 Ländern weltweit – darunter auch aus Deutschland und der Schweiz.

Die Angreifer haben es auf sensible Daten der infizierten Systeme abgesehen, wie beispielsweise Arbeitsdokumente, Verschlüsselungscodes, VPN-Konfigurationen (Virtual Private Network) für sichere Verbindungen, SSH-Schlüssel (Secure Shell) zur Kommunikation mit einem SSH-Verschlüsselungsserver und RDP-Dateien (Remote Desktop Protocol), die zum Aufbau von Terminal-Verbindungen dienen.

„Es gibt zahlreiche Anzeichen dafür, dass hinter ,The Mask‘ eine nationalstaatlich unterstützte Kampagne steht“, sagt Costin Raiu, Director Global Research and Analysis Team (GReAT) bei Kaspersky Lab. „Zunächst haben wir einen sehr hohen Grad an Professionalität bei der operativen Durchführung dieser Kampagne festgestellt – vom Infrastrukturmanagement bis zum Shutdown der Kampagne. Daneben wurden neugierige Blicke etwa durch den Einsatz von Zugriffsregeln vermieden. Und auch die Tatsache, dass Logdateien mittels Wiping vollständig gelöscht wurden, lässt diese APT-Attacke in Sachen Perfektion zu einer der derzeit fortschrittlichsten Bedrohungen – noch vor Duqu – erscheinen. Das operative Sicherheitsniveau ist für konventionelle Cyberkriminelle ungewöhnlich.“

Die Kaspersky-Experten wurden im vergangenen Jahr auf „The Mask/Careto“ aufmerksam, als sie Exploit-Versuche auf eine Schwachstelle in den Unternehmenslösungen von Kaspersky Lab feststellten, obwohl die Schwachstelle bereits seit fünf Jahren behoben war. Das Exploit bot der Malware die Möglichkeit, sich vor Entdeckung zu schützen. Dadurch wurde das Interesse der Virenforscher geweckt und entsprechende Untersuchungen wurden eingeleitet.

Ausgefeilte APT-Attacke Careto/„The Mask“

Die Folgen für die Opfer können desaströs sein. So unterbricht „The Mask“ alle Kommunikationskanäle und sammelt die wichtigsten Informationen von den infizierten Maschinen. Die Entdeckung der Malware ist aufgrund versteckter Rootkit-Möglichkeiten, integrierter Funktionalitäten und zusätzlicher Cyberspionage-Module extrem schwierig.

Die Haupterkenntnisse der „The Mask/Careto“-Kampagne:

- Die Malware-Autoren scheinen Spanisch als Muttersprache zu sprechen – was bei APT-Attacken recht ungewöhnlich ist.

- Die Kampagne war seit mindestens fünf Jahren bis zum Januar 2014 aktiv. Erste Careto-Samples tauchten 2007 auf. Während der Kaspersky-Untersuchungen wurden die Command-and-Control (C&C)-Server abgeschaltet.

- Kaspersky Lab hat 380 Opfer identifiziert. Infektionen gab es neben Deutschland und der Schweiz auch in Algerien, Argentinien, Ägypten, Belgien, Bolivien, Brasilien, China, Costa Rica, Frankreich, Gibraltar, Großbritannien, Guatemala, Irak, Iran, Kolumbien, Kuba, Libyen, Malaysia, Mexiko, Marokko, Norwegen, Pakistan, Polen, Spanien, Südafrika, Tunesien, Türkei, USA und Venezuela.

- Die Komplexität und die Universalität der genutzten Werkzeuge macht diese Cyberspionage-Operation sehr speziell – dazu zählen der wirksame Einsatz von High-end-Exploits, äußerst hochentwickelte Malware mit Rootkit, Bootkit, Versionen für Mac OS X und Linux sowie mögliche Varianten für Android und iOS (iPhone/iPad). „The Mask“ hat zudem eine auf Kaspersky-Unternehmenslösungen angepasste Attacke durchgeführt.

- Als Angriffsvektoren dienten mindestens ein Exploit für Adobe Flash Player (CVE-2012-0773). Dabei handelte es sich um Flash-Player-Versionen, die älter als Version 10.3 und 11.2 waren. Das Exploit wurde erstmals von der Firma VUPEN entdeckt und im Jahr 2012 für einen Wettbewerb namens „CanSecWest Pwn2Own“ zum Durchbrechen der Google-Chrome-Sandbox verwendet.

Infizierungsmethoden und Funktionalität

Bei der „The Mask“-Kampagne wurden Spear-Pishing-E-Mails mit Links auf eine infizierte Webseite eingesetzt. Die gefährliche Webseite beinhaltet zahlreiche Exploits, mit denen die Besucher abhängig von der Systemkonfiguration infiziert werden. Nach einer erfolgreichen Infizierung leitet die gefährliche Webseite den Nutzer auf eine gutartige Seite, die in der Spear-Pishing-E-Mail erwähnt wurde – beispielsweise YouTube oder Nachrichtenportale.

Wichtig dabei ist: Die Exploit-Webseiten infizieren den Besucher nicht automatisch. Die Angreifer hosten die Exploits in bestimmten Ordnern auf der Webseite, die außer in den Spear-Pishing-E-Mails nicht erwähnt werden. Manchmal nutzen die Angreifer Sub-Domains auf Exploit-Webseiten, damit diese realistischer wirken. Diese Sub-Domains simulieren Unterkategorien von wichtigen spanischen und internationalen Zeitungen wie „The Guardian“ oder die „Washington Post“.

Viruslist.com, 11.02.2014

Die Careto-/Mask-APT-Attacke: Frequently Asked Questions

Aktuelles, Experten - Apr. 3, 2025 16:53 - noch keine Kommentare

Litfaßsäule 4.0: Resiliente Krisenkommunikation in Darmstadt

weitere Beiträge in Experten

- 14. Deutscher Seniorentag 2025: DsiN-Forderung nach Stärkung Digitaler Teilhabe

- Nur 1 von 10 Unternehmen wähnt sich in KI-Fragen als Vorreiter

- Dringender Branchenappell zum Glasfaser- und Mobilfunkausbau an Digitalministerkonferenz

- Wahrung der Grundrechte im Fokus: 109. DSK beschließt Forderungen an künftige Bundesregierung

- BGH-Urteil zu Meta-Datenschutzverstoß: Verbraucherzentrale Bundesverband gewinnt Verfahren

Aktuelles, Branche, Veranstaltungen - Apr. 3, 2025 15:05 - noch keine Kommentare

Web-Seminar am 10. April 2025: NIS-2 als Teil eines integrierten Managementsystems

weitere Beiträge in Branche

- Digitale Souveränität Europas: IT-Sicherheit „Made in EU“ als Basis

- Google Play Store: Hunderte bösartige Apps aufgespürt

- Nur 4 Länder verbesserten sich 2024: Europas Datenschutz weiter im Krisenmodus

- Cyberresilienz: Empfehlungen für die Entscheiderebene

- PCI DSS 4.0: Datensicherheit stärken mit Phishing-resistenter MFA

Branche, Umfragen - Dez. 21, 2020 21:46 - noch keine Kommentare

Threat Hunting: Bedeutung und Wertschätzung steigt

weitere Beiträge in Service

- Umfrage: 71 Prozent der IT-Entscheidungsträger besorgt über Mehrfachnutzung von Passwörtern

- Fast die Hälfte der Unternehmen ohne geeignete Sicherheitsrichtlinien für Remote-Arbeit

- Umfrage: Bedeutung der Konsolidierung von IT-Sicherheitslösungen

- TeleTrusT-Umfrage: „IT-Sicherheit im Home Office“

- Cybersicherheit: SANS-Studie zu Frauen in Führungspositionen

Kommentieren